Um herauszufinden, welches Programm auf Ihrem PC die Flut von M-SEARCH-Paketen verursacht, können Sie verschiedene Schritte unternehmen. M-SEARCH-Pakete sind typischerweise Teil des SSDP-Protokolls (Simple Service Discovery Protocol), das von Geräten im Netzwerk verwendet wird, um Dienste und Geräte im lokalen Netzwerk zu entdecken. Eine Flut dieser Pakete kann auf ein legitimes Programm zurückzuführen sein, das Netzwerkgeräte sucht, aber auch auf Malware oder eine Fehlkonfiguration.

Hier sind systematische Schritte, die Sie zur Identifizierung des Verursachers unternehmen können:

1. Netzwerkaktivität mit Tools überwachen

Verwenden Sie Netzwerküberwachungstools, um den Netzwerkverkehr in Echtzeit zu analysieren und das Programm zu identifizieren, das die M-SEARCH-Pakete sendet. Beliebte Tools sind:

- Wireshark: Ein sehr leistungsfähiges und kostenloses Open-Source-Tool zur Netzwerkanalyse. Es kann den gesamten Netzwerkverkehr erfassen und detailliert analysieren.

- TCPView (von Sysinternals): Ein kostenloses Windows-Tool, das detaillierte Listen aller TCP- und UDP-Endpunkte auf Ihrem System anzeigt, einschließlich der zugehörigen Prozesse.

- Resource Monitor (Windows integriert): Ein in Windows integriertes Tool, das eine Übersicht über die Ressourcenauslastung Ihres Systems bietet, einschließlich der Netzwerknutzung pro Prozess.

Anleitung zur Verwendung von Wireshark (empfohlen für detaillierte Analyse):

- Wireshark herunterladen und installieren: Sie können Wireshark kostenlos von der offiziellen Website herunterladen: Wireshark Download

- Wireshark starten und Netzwerkschnittstelle auswählen: Starten Sie Wireshark und wählen Sie die Netzwerkschnittstelle aus, über die Ihr PC mit dem Netzwerk verbunden ist (z.B. Ihr WLAN-Adapter oder Ethernet-Adapter).

- Filter für M-SEARCH Pakete setzen: Geben Sie in das Filterfeld oben

ssdpoderm-searchein und drücken Sie Enter. Dies filtert die Anzeige, sodass nur SSDP- oder M-SEARCH-Pakete angezeigt werden. - Verkehr analysieren: Beobachten Sie die erfassten Pakete. Wireshark zeigt Ihnen die Quell- und Ziel-IP-Adressen, das Protokoll und weitere Details.

- Prozess-ID identifizieren: In der Paketliste von Wireshark können Sie oft die Prozess-ID (PID) sehen, die mit dem Netzwerkverkehr verbunden ist. Um die PID zu einem Programm zuordnen zu können, gehen Sie zu Schritt 2.

Anleitung zur Verwendung von TCPView (einfacher für Prozessidentifizierung):

- TCPView herunterladen und starten: TCPView ist Teil der Sysinternals Suite, die Sie hier herunterladen können: Sysinternals Suite Download

- TCPView ausführen: Starten Sie TCPView. Es zeigt Ihnen eine Liste aller aktiven TCP- und UDP-Verbindungen.

- Nach UDP-Verbindungen suchen: M-SEARCH verwendet UDP. Suchen Sie in TCPView nach UDP-Verbindungen, die auffällig viel Traffic verursachen oder mit unbekannten Prozessen verbunden sind.

- Prozess identifizieren: TCPView zeigt den Prozessnamen und die Prozess-ID (PID) für jede Verbindung an. Notieren Sie sich die PID des verdächtigen Prozesses.

Anleitung zur Verwendung des Ressourcenmonitors (Windows):

- Ressourcenmonitor öffnen: Drücken Sie

Strg + Umschalt + Esc, um den Task-Manager zu öffnen. Klicken Sie auf „Mehr Details“ (falls nötig) und dann auf den Reiter „Leistung“. Klicken Sie unten auf „Ressourcenmonitor öffnen“. Alternative: Suche nach „Ressourcenmonitor“ in der Windows-Suche 😉 - Netzwerk-Tab auswählen: Im Ressourcenmonitor wählen Sie den Tab „Netzwerk“.

- Prozesse nach „Senden/Sek.“ oder „Empfangen/Sek.“ sortieren: Der Prozess, der an der Spitze der Liste steht, sendet (oder empfängt) die meisten Pakete pro Sekunde. Dies ist der Prozess mit der höchsten Netzwerkaktivität in Bezug auf Pakete.

Suchen Sie nach Prozessen, die ungewöhnlich hohe Werte in diesen Spalten aufweisen, insbesondere im Vergleich zu anderen Prozessen in der Liste. Achten Sie besonders auf Prozesse, die Sie nicht erkennen oder die Ihnen verdächtig vorkommen.

Notieren Sie sich den Namen des verdächtigen Prozesses.

- Verdächtigen Prozess identifizieren: Suchen Sie nach Prozessen, die ungewöhnlich viele Pakete senden, insbesondere UDP-Pakete. Notieren Sie sich den Namen des verdächtigen Prozesses.

2. Prozess-ID (PID) zum Programm zuordnen

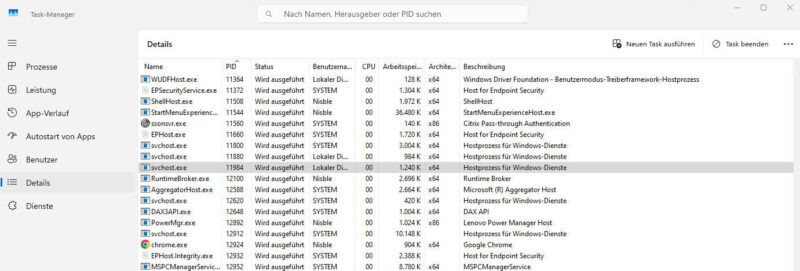

Sobald Sie eine Prozess-ID (PID) mit Wireshark oder TCPView identifiziert haben, können Sie diese verwenden, um das zugehörige Programm im Task-Manager zu finden:

- Task-Manager öffnen: Drücken Sie

Strg + Umschalt + Esc. - Zum Reiter „Details“ wechseln: Klicken Sie im Task-Manager auf den Reiter „Details“.

- Spalte „PID“ suchen und sortieren: Suchen Sie die Spalte „PID“. Falls sie nicht angezeigt wird, klicken Sie mit der rechten Maustaste auf eine Spaltenüberschrift und wählen Sie „PID“ aus der Liste aus. Klicken Sie dann auf die Spaltenüberschrift „PID“, um die Prozesse nach PID zu sortieren.

- Programm identifizieren: Suchen Sie im Task-Manager in der Spalte „PID“ nach der zuvor notierten PID. Der zugehörige Programmname wird in der Spalte „Name“ angezeigt.

3. Programm überprüfen und Maßnahmen ergreifen

Nachdem Sie das Programm identifiziert haben, das die M-SEARCH-Pakete verursacht, überprüfen Sie es:

- Ist es ein bekanntes Programm? Recherchieren Sie den Programmnamen im Internet, um herauszufinden, ob es sich um eine legitime Anwendung handelt, die Sie installiert haben sollten.

- Ist das Verhalten normal? Wenn es sich um ein bekanntes Programm handelt, überlegen Sie, ob die Menge an M-SEARCH-Paketen, die es sendet, normal ist. Manche Programme (z.B. Medienserver, Netzwerkgeräte-Tools) verwenden SSDP legitim.

- Verdacht auf Malware? Wenn Sie das Programm nicht kennen, es verdächtig erscheint oder die Netzwerkaktivität ungewöhnlich hoch ist, besteht die Möglichkeit, dass es sich um Malware handelt.

Mögliche Maßnahmen:

- Legitimes Programm, aber übermäßige Aktivität:

- Überprüfen Sie die Einstellungen des Programms. Möglicherweise gibt es Optionen, die Netzwerkaktivität zu reduzieren oder das SSDP-Protokoll zu deaktivieren (falls nicht benötigt).

- Aktualisieren Sie das Programm auf die neueste Version. Fehler in älteren Versionen könnten das Problem verursachen.

- Deinstallieren Sie das Programm, wenn Sie es nicht benötigen oder eine Alternative verwenden können.

- Verdacht auf Malware:

- Führen Sie einen vollständigen Virenscan mit einem aktuellen Antivirenprogramm durch.

- Verwenden Sie ein Anti-Malware-Tool wie Malwarebytes, um nach zusätzlicher Malware zu suchen.

- Isolieren Sie Ihren PC vom Netzwerk, bis das Problem behoben ist, um eine weitere Verbreitung im Netzwerk zu verhindern.

- Ändern Sie Passwörter für wichtige Konten, falls Malware kompromittiert sein könnte.

- Erwägen Sie eine Neuinstallation des Betriebssystems im Extremfall, um sicherzustellen, dass alle Spuren von Malware entfernt werden.

4. Firewall-Regeln überprüfen (optional)

In einigen Fällen können Firewall-Regeln beeinflussen, wie Programme auf das Netzwerk zugreifen. Überprüfen Sie Ihre Firewall-Einstellungen, um sicherzustellen, dass keine ungewöhnlichen Regeln vorhanden sind, die den Netzwerkverkehr des verdächtigen Programms beeinflussen könnten.

Zusammenfassung

Durch die Kombination aus Netzwerküberwachung mit Tools wie Wireshark, TCPView oder dem Ressourcenmonitor und der anschließenden Identifizierung des zugehörigen Programms im Task-Manager können Sie den Verursacher der M-SEARCH-Paketflut auf Ihrem PC in der Regel erfolgreich ermitteln. Denken Sie daran, dass eine systematische Vorgehensweise und die Verwendung der richtigen Tools der Schlüssel zur Lösung dieses Problems sind. Wenn Sie weiterhin unsicher sind, ziehen Sie in Betracht, sich an einen IT-Experten zu wenden.

Um herauszufinden, welches Programm auf Ihrem PC die Flut von M-SEARCH-Paketen verursacht, können Sie folgende Schritte unternehmen:

Wireshark verwenden

- Installation: Laden Sie Wireshark herunter und installieren Sie es auf Ihrem PC.

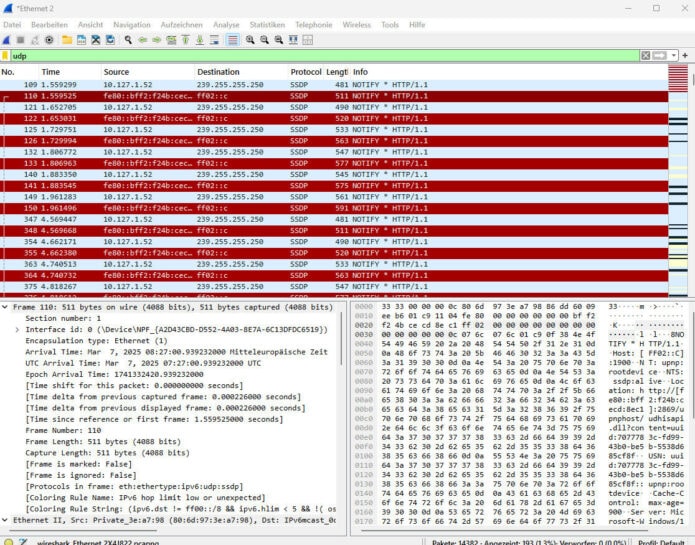

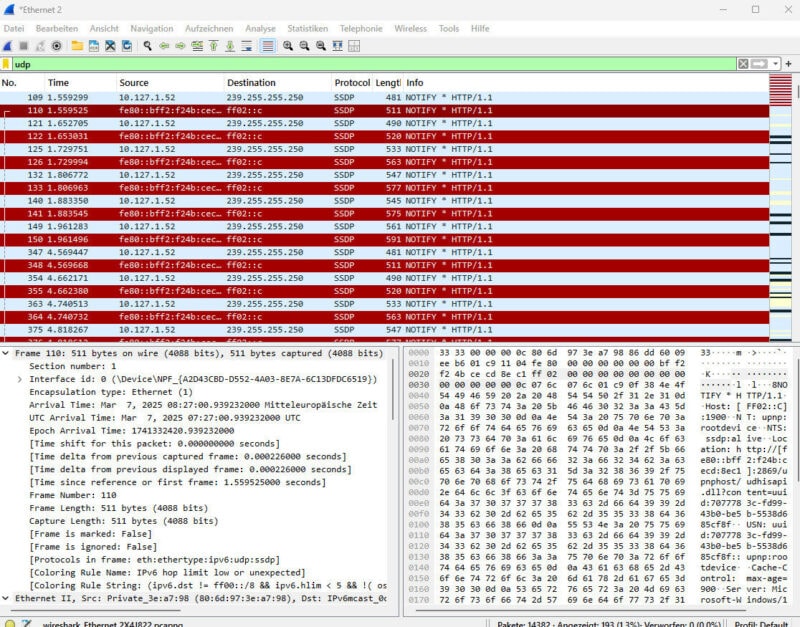

- Paketanalyse: Öffnen Sie Wireshark und wählen Sie das Netzwerkinterface, das Sie überwachen möchten (z.B. Ethernet oder Wi-Fi).

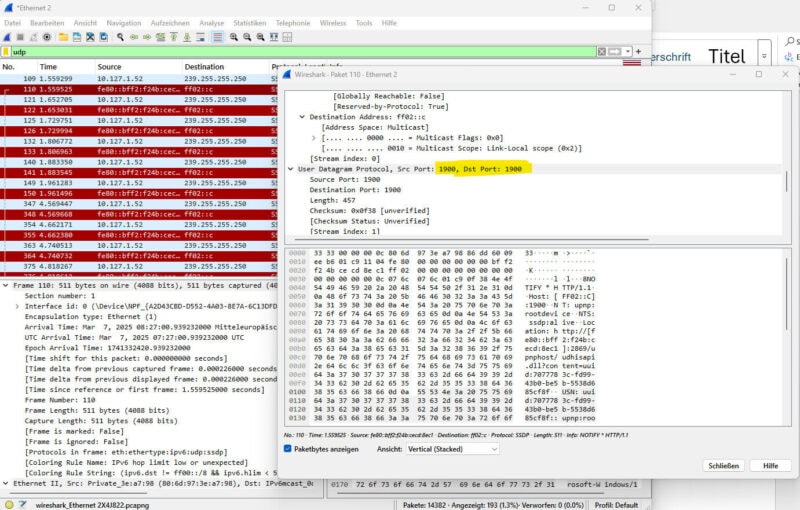

- Filter setzen: Geben Sie im Filterfeld udp and port 1900 ein, um nur UDP-Pakete auf Port 1900 zu sehen, da SSDP typischerweise über diesen Port kommuniziert.

- Pakete analysieren: Suchen Sie nach M-SEARCH-Paketen und untersuchen Sie die Quell-IP-Adresse und den Prozess, der diese Pakete sendet.

Um die PID des Prozesses zu finden, der das Paket verursacht, können Sie die folgenden Schritte ausführen:

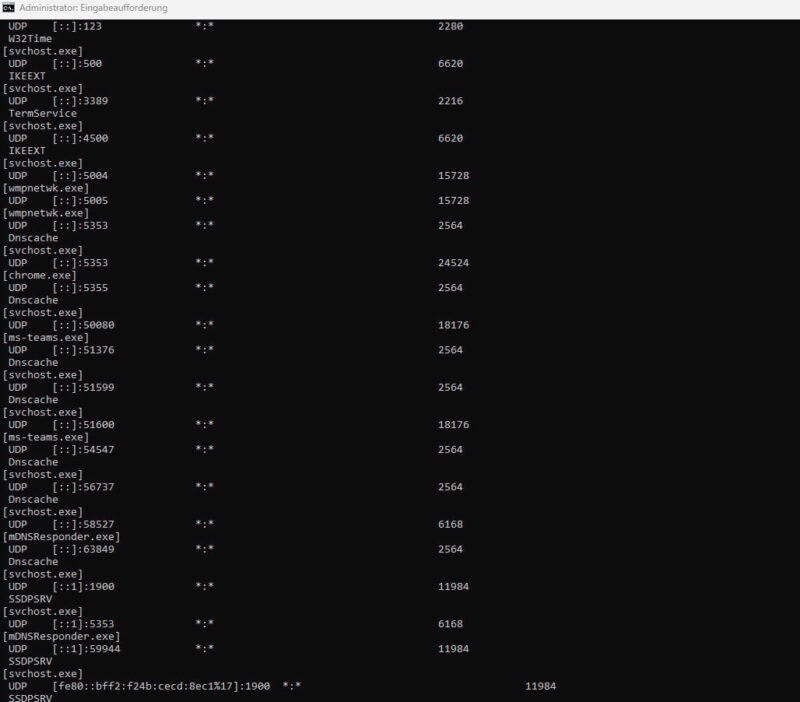

- Verwenden Sie netstat (Windows/Linux):

- Verwenden Sie netstat -abno in der Eingabeaufforderung (Windows-Admin) oder netstat -ano (Linux), um eine Liste der Netzwerkverbindungen zusammen mit den zugehörigen Prozess-IDs (PID) anzuzeigen.

- Suchen Sie in der Wireshark-Paketanalyse die Portnummer, die in den UDP-Paketen verwendet wird.

- Verwenden Sie diese Portnummer, um den entsprechenden Prozess in der netstat-Ausgabe zu finden, und notieren Sie sich die PID.

- Task-Manager (Windows):

- Öffnen Sie den Task-Manager, gehen Sie zur Registerkarte „Details“ und suchen Sie die PID, die Sie mit netstat gefunden haben, um das zugehörige Programm zu identifizieren.

Port 1900 wird von welcher PID verwendet?

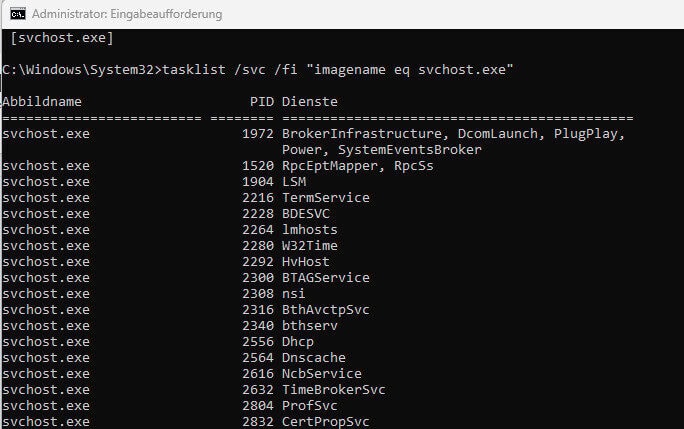

Der Port 1900 wird per UDP von der PID 11984 verwendet.

svchost.exe ist der Verursacher.

Wenn svchost.exe die M-Search-Flut verursacht, deutet dies darauf hin, dass ein oder mehrere Dienste, die unter diesem Hostprozess laufen, die Ursache sind. Hier sind die Schritte, um herauszufinden, welcher Dienst verantwortlich ist:

- Öffnen Sie die Eingabeaufforderung als Administrator.

- Führen Sie den Befehl tasklist /svc /fi „imagename eq svchost.exe“ aus.

- Dies zeigt eine Liste aller svchost.exe-Prozesse und der zugehörigen Dienste an2.

Task-Manager verwenden2:

- Öffnen Sie den Task-Manager.

- Gehen Sie zum Reiter „Details“.

- Suchen Sie die spezifische Instanz von svchost.exe, die den Netzwerkverkehr verursacht.

- Klicken Sie mit der rechten Maustaste auf den svchost.exe-Prozess und wählen Sie „Zu Diensten wechseln“.

- Im Reiter „Dienste“ werden die Dienste hervorgehoben, die von dieser svchost.exe-Instanz verwaltet werden2.

- Process Explorer verwenden2:

- Laden Sie Process Explorer von der Sysinternals-Website herunter.

- Starten Sie Process Explorer.

- Suchen Sie den betreffenden svchost.exe-Prozess.

- Bewegen Sie den Mauszeiger über den Prozess, um die zugehörigen Dienste anzuzeigen, oder doppelklicken Sie auf den Prozess und gehen Sie zum Reiter „Dienste“2.

- Dienste überprüfen2:

- Nachdem Sie die Liste der Dienste haben, die unter dem betreffenden svchost.exe-Prozess laufen, überprüfen Sie jeden Dienst einzeln.

- Suchen Sie nach Diensten, die mit Netzwerkfunktionen, UPnP oder SSDP in Verbindung stehen.

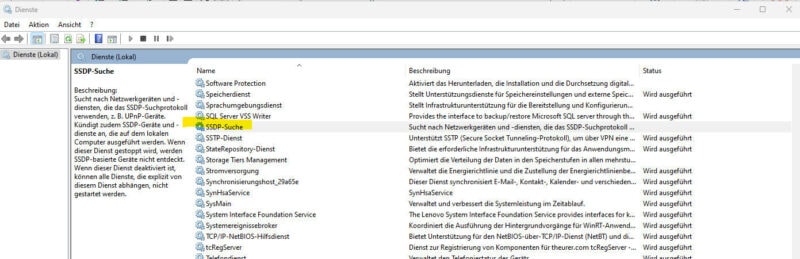

- SSDP Discovery überprüfen5:

- Ein häufiger Verursacher von M-SEARCH-Paketen ist der „SSDP Discovery“-Dienst.

- Überprüfen Sie, ob dieser Dienst in der Liste der Dienste enthalten ist, die unter der betreffenden svchost.exe-Instanz laufen.

- Firewall-Einstellungen5:

- Überprüfen Sie die Firewall-Einstellungen, um sicherzustellen, dass der „SSDP Discovery“-Dienst nicht blockiert wird.

Nachdem Sie den verantwortlichen Dienst identifiziert haben, können Sie:

- Den Dienst deaktivieren, wenn er nicht benötigt wird.

- Die Konfiguration des Dienstes überprüfen, um sicherzustellen, dass er korrekt arbeitet.

Es ist wichtig zu beachten, dass svchost.exe ein legitimer Windows-Prozess ist, der für das Hosting von Diensten verwendet wird3. Das Deaktivieren von wichtigen Diensten kann die Funktionalität Ihres Systems beeinträchtigen.

Verursacher SSDPSRV gefunden

Um den SSDPSRV-Dienst (SSDP-Suche) zu deaktivieren oder zu deinstallieren, können Sie folgende Schritte unternehmen:

- Deaktivieren des Dienstes über die Dienste-Konsole:

- Drücken Sie die Windows-Taste + R, geben Sie services.msc ein und drücken Sie Enter1.

- Suchen Sie in der Liste nach dem Eintrag „SSDP-Suche“ und doppelklicken Sie darauf1.

- Klicken Sie im Eigenschaftenfenster auf „Beenden“, um den Dienst zu stoppen1.

- Ändern Sie den „Starttyp“ auf „Deaktiviert“, um zu verhindern, dass der Dienst beim nächsten Systemstart automatisch gestartet wird1.

- Klicken Sie auf „OK“, um die Änderungen zu speichern1.

- Verwenden der Eingabeaufforderung:

- Öffnen Sie die Eingabeaufforderung als Administrator.

- Geben Sie den Befehl sc config SSDPSRV start= disabled ein und drücken Sie Enter.

- Geben Sie den Befehl sc stop SSDPSRV ein und drücken Sie Enter.

- Verwenden von PowerShell:

- Öffnen Sie PowerShell als Administrator.

- Führen Sie den Befehl Stop-Service SSDPSRV aus3.

- Führen Sie den Befehl Set-Service SSDPSRV -StartupType Disabled aus3.