Allgemeines

Bei einem Hybrid-Anschluss kombiniert die Telekom einen DSL-Anschluss mit einer LTE-Funkverbindung. Der Internetzugang wird dabei von einem speziellen Hybrid-Router hergestellt. Dieser stellt bei Auslastung der DSL-Internetverbindung automatisch eine zusätzliche LTE-Internetverbindung her und verteilt den anfallenden Datentransfer auf beide Verbindungen.

Die FRITZ!Box kann auch mit einem zusätzlichen LTE-Mobilfunk-Stick nicht direkt an einem Hybrid-Anschluss der Telekom (z.B. MagentaZuhause Hybrid) eingesetzt werden. Sie können die FRITZ!Box jedoch an einem hybridfähigen Router anschließen und so einrichten, dass sie die Internetverbindung des anderen Routers nutzt. Mit der FRITZ!Box verbundene Telefonie- und Netzwerkgeräte können diese Verbindung dann ebenfalls verwenden.

Der Tag der Umschaltung ist gekommen…

Der NTBA wird abmontiert, der Splitter und ein vorhandener Router ebenso. Statt dessen wird die Speedport Hybrid direkt in die 1.TAE Dose gesteckt und von dort mit DSL versorgt. Soweit so gut, die Speedport synchronisiert mit DSL, empfängt LTE und ist startbereit. Ohne die Fritz!Box könnte ich nun in der Speedport Hybrid die Rufnummern eintragen, den Endgeräten zuweisen und loslegen

ABER ICH BRAUCHE MEINE FRITZBOX. Und schon beginnt der Ernst des Lebens 🙂

!! NOCH nicht DIE FRITZBOX anschließen !!

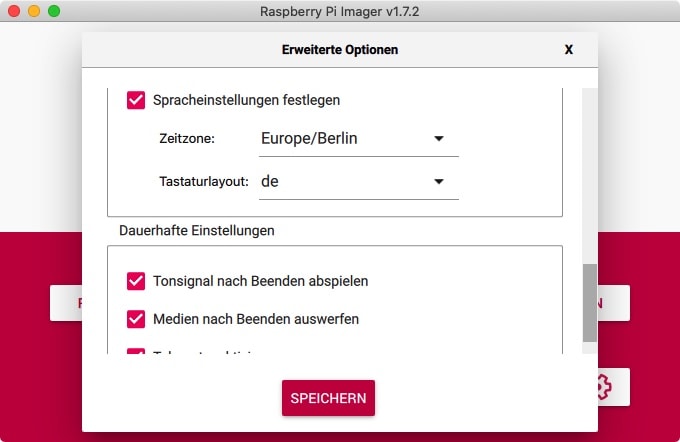

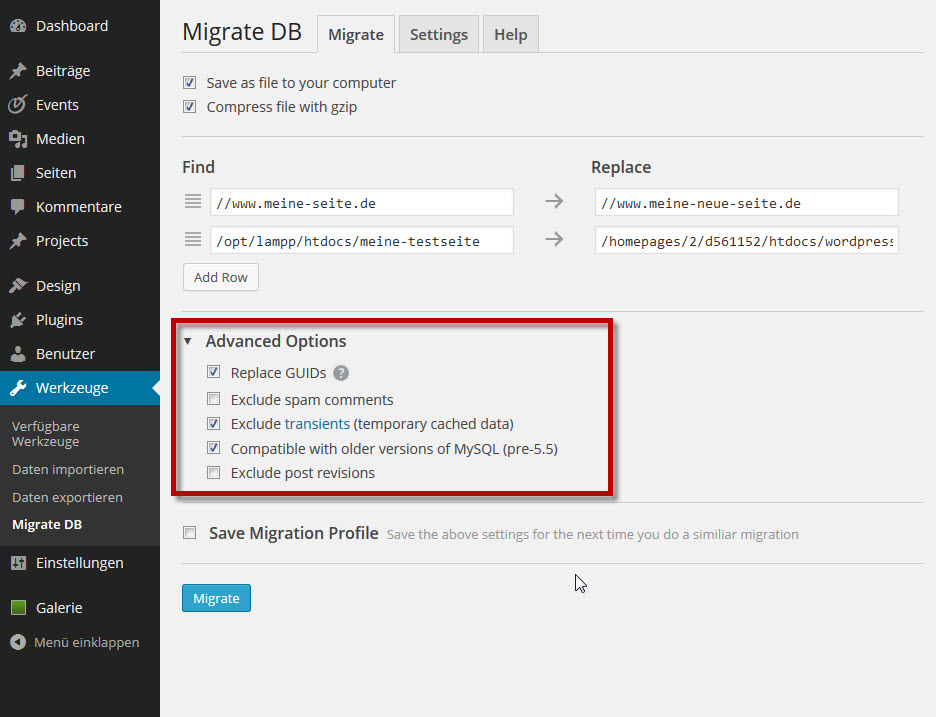

Zunächst wird die Speedport Hybrid für den Betrieb der Fritzbox als IP-Client hinter der Speedport eingerichtet. Folgende Einstellungen erwiesen sich bei mir als ideal:

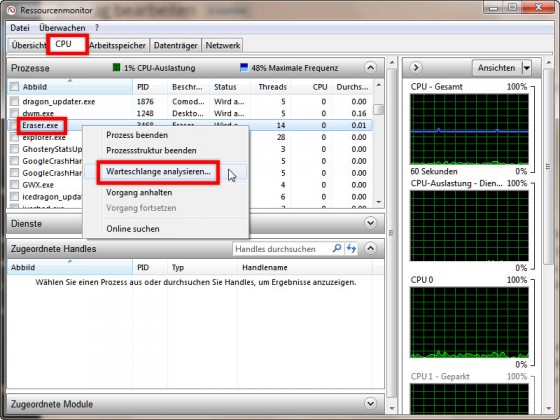

BILD 1

Die Ip Adresse habe ich auf die bei Fritzboxen gängige Adresse geändert. Der Grund war einfach: Ich betreibe einige Geräte mit fester IP Adresse, die zuvor an der „alten“ Fritzbox liefen – ohne diese Änderung hätte ich alle Geräte abändern müssen – so habe ich die IP der Speedport Hybrid geändert. Das geht folgendermaßen

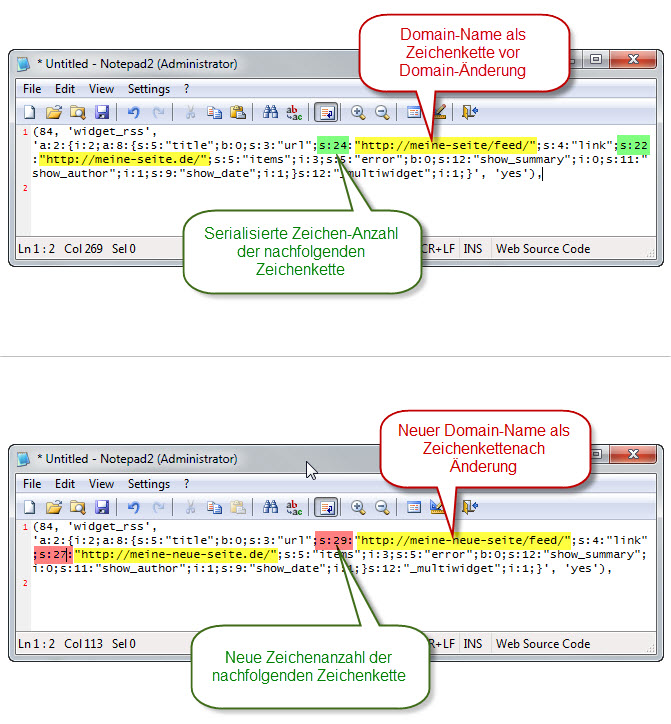

BILD 2

Klick auf Heimnetzwerk, dann auf Heimnetzwerk (LAN ) und dann auf Name und Adresse des Routers. In meinem Fall

habe ich hier dann die altbekannte Adresse der Fritzboxen genommen.

Wenn wir schon gerade auf der Seite sind, einmal auf „DHCP“ klicken. Das Fenster erweitert sich um den DHCP Bereich:

BILD 3

Auf dieser Seite habe ich den Bereich des DHCP verkleinert. Konkret statt bis zur IP Adresse 192.168.178.199 auf die Adresse 169 am Ende. Der Grund ist einfach: Bei den Geräten mit fester IP handelt es sich um meine Fotovoltaikanlage, um IP Kameras und um mehrere Access Points – die habe ich alle im Bereich ab 170 angesiedelt. Kann man so machen – muss man aber nicht 🙂

Die bisherigen Einstellungen sind nicht für Jedermann notwendig. Wenn man weniger „Spielereien“ betreibt, bleibt zu beachten: DHCP muss in meinem „Fall“ eingeschaltet bleiben. Nun gehts weiter…

In der Speedport habe ich KEINE Rufnummern eingetragen.

BILD 4

So sieht das ganze in meiner Hybrid aus.

Um nun die Fritzbox hinter der Speedport mit Leben zu Erwecken, habe ich folgende Einstellungen vorgenommen. Ich möchte an dieser Stelle betonen, daß ich nicht weiß, ob diese Einstellungen alle erforderlich sind oder ob ein Teil davon reicht.

Unter Internet / Internetverbindung und dann unter LTE deaktivieren oder Ausnahmen hinzufügen habe ich folgende Ausnahmen hinzugefügt:

BILD 5

Klickt man hier auf „ändern“ ( oder bei Dir auf „hinzufügen“ ) kommt folgendes Fenster, bei dem ich die gezeigten Einstellungen vorgenommen habe:

BILD 6

Weiter unten kann man auf „Telekom Datenschutz“ gehen – dieser steht bei mir derzeit auf „aus“.

BILD 7

Das Alleine brachte leider auch nicht den gewünschten Erfolg, daher habe ich unter „Internet / Portfreischaltung“ weitergemacht.

Unter Port-Umleitungen und Portweiterleitungen habe ich nichts eingetragen

BILD 8

Unter „Dynamische Portfreischaltungen“ habe ich folgende Ports eingetragen:

BILD 9

Unter Anlegen stehen folgende Daten in meiner Hybrid:

BILD 10

weiter gehts…..

BILD 11

… und noch weiter….

BILD 12

… langsam sind wir am Ziel…

BILD 13

geschafft 🙂

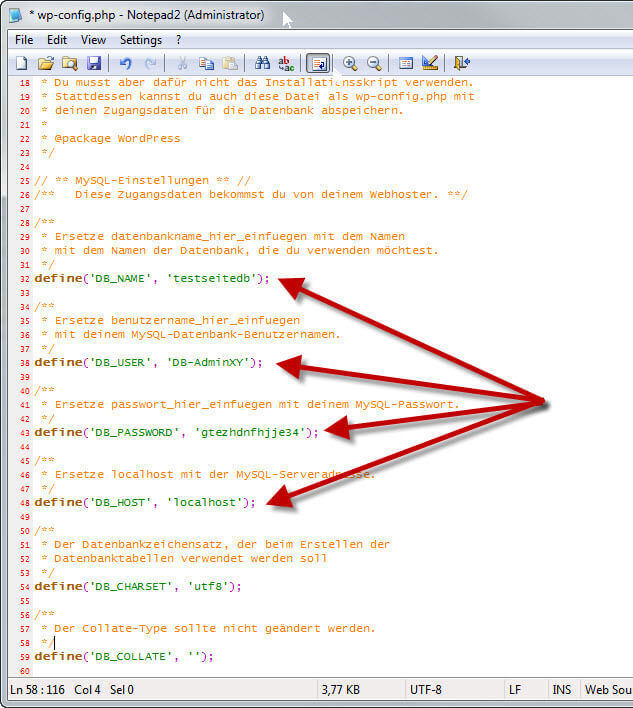

Bevor wir uns gleich der Fritzbox widmen, sollten wir noch die DSL-Daten notieren, die man auch in der Hybrid findet:

Klick hierzu auf Einstellungen, System Informationen und dann auf Versionsnummern und DSL Informationen.

Der Downstream und der Upstream Wert sind hier wichtig. Bitte diese Daten notieren. Wie man erkennen kann, habe ich LTE mehr als nötig 🙂 Die anderen Daten habe ich ausgeschnitten..

BILD 14

Gut, soviel zur Speedport.

Bevor es nun zur Fritzbox geht, muss die eMail Adresse bei T-Online eingerichtet werden. Hierzu das Kundencenter unter kundencenter.telekom.de aufrufen

BILD 15

Im Feld eMail Adresse gibst Du nun die T-Online Zugangsnummer ein. Die Zugangsnummer findest Du auf dem weißen Zettel mit den Zugangsdaten, die Du per Post von der Telekom erhalten hast.

Das persönliche Kennwort findest Du auch auf diesem Zettel.

Anschliessend auf Login klicken.

BILD 16

Im Kundencenter dann auf „Dienste und Abos“ klicken ( der Screenshot fehlt ) und dann auf eMail.

Achtung, Stolperfalle: Es muss ein eMail Kennwort eingerichtet werden !! Dieses kann identisch mit einem anderen Kennwort sein, es muss aber von DIR eingerichtet werden. !!!

Dieses eMail Kennwort brauchst Du gleich bei der Einrichtung der Telefonie in der Fritzbox. Also nochmal: nicht VERGESSEN !!!

Wenn wir gerade im Kundencenter sind, können wir auch gleich die „Offline-Rufannahme“ einrichten. Diese nimmt Gespräche entgegen, wenn die IP Telefonie gestört ist. Andererseits „weiß“ die

Netztechnik nicht wohin mit dem Anrufer und es passieren komische Dinge.

Also Klick auf Anschluss und Tarif, dann auf Telefonie-Einstellungen

BILD 17

Im folgenden Fenster auf Telefonie Center starten.

BILD 18

Im folgenden Fenster kannst Du nun Deine Rufnummer auswählen, die Du bearbeiten möchtest , dann auf Weiter.

BILD 19

BILD 20

Hier dann auf Offline Rufannahme. In dem Screenshot siehst Du auch den Punkt „Anrufer blockieren“ ausgewählt – das ist hier nicht relevant, ich habe mir da

nur Freiraum von einer Bielefelder Nummer geschafft, die mir immer Millionengewinne versprochen hat ( Rufnummer ist gesperrt und kommt nun nicht mehr an ).

BILD 21

In der Offline Rufannahme kann man entweder die Sprachbox oder eine andere Rufnummer angeben. Bei einer anderen Rufnummer bitte beachten, daß Kosten anfallen können.

Ich habe hier meine Handynummer eingetragen um auch bei einem Ausfall erreichbar zu bleiben.

Wenn man die Rufnummer eingetragen hat, einfach ein paar Sekunden warten, die Nummer speichert sich automatisch.

Anschliessend kann man das Kundencenter verlassen

Jetzt geht es mit der Fritzbox richtig los 🙂

Zur Info vorweg: Ich habe der Fritzbox eine feste IP Adresse gegeben. Das hat den Vorteil, daß die Fritzbox von der Speedport nicht zwischenzeitlich neue IP Adressen bekommt

und man dann erst im Konfigurationsprogramm der Speedport nach der Fritzbox suchen muss, um die aktuelle IP zu finden. Da ich die 7390 auch als Anrufbeantworter, für meine

Dect Steckdosen ( Smarthome ) und die Faxfunktion nutze, habe ich die IP fest eingestellt.

Das geht so..

BILD 22

Zunächst einmal wird die Fritzbox noch NICHT an der Speedport angeschlossen, sondern direkt an den Rechner, mit dem Du das Konfigurationsprogramm aufrufst. Die Fritzbox darf jetzt keine Netzwerkverbindung mit der Speedport Hybrid haben !

Dann die „alte“ IP eingeben – im Regelfall ist das die 192.168.178.1.

Es öffnet sich die PIN Abfrage. PIN eingeben und auf Anmelden gehen.

BILD 23

Hier sieht man die Gesamtübersicht. Bei Internet siehst Du „eine bestehende Internetverbindung im Netzwerk wird mitbenutzt ( IP Client Modus ) und meine IP.

Ferner auch die aktuelle Firmware -hast Du die noch nicht, kein Problem – machen wir am Ende. 🙂 Bitte ganz unten die Ansicht auf „Erweitert“ einstellen, falls noch nicht geschehen.

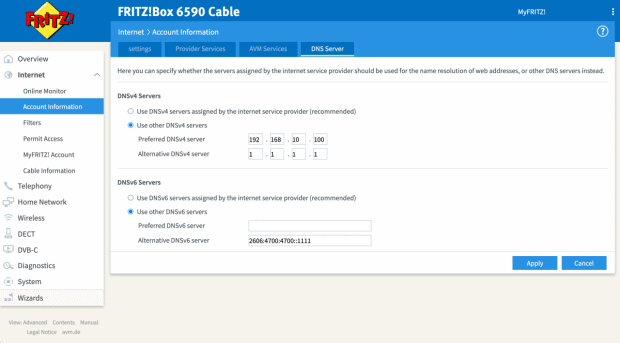

Nun klickst Du auf Internet / Zugangsdaten und wählst die folgenden Einstellungen:

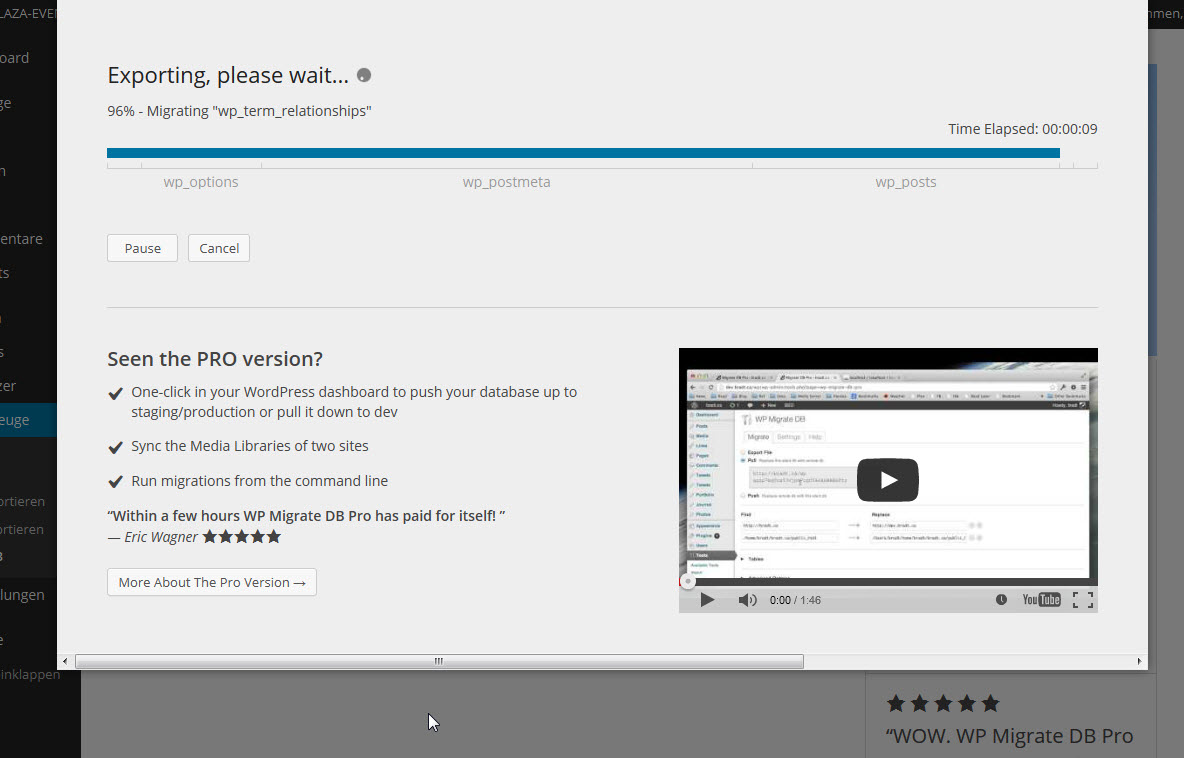

BILD 24

Wichtig hierbei „Weitere Internetanbieter“ dann „Anderer Internetanbieter“ und dann den „IP-Client Modus“ auswählen. ( sieht bei Dir anders aus, die Abbildung zeigt

das ganze nach der Fertigstellung ).

Anschliessend öffnet sich das folgende Fenster bei denen die angezeigten Punkte angeklickt werden.

Bei den Verbindungseinstellungen trägst Du unter Übertragungsgeschwindigkeit DEINE Geschwindigkeit des DSL Anschlusses ein. Diesen Wert haben wir ganz

am Anfang aus der Speedport Hybrid ausgelesen und notiert. Jetzt noch nicht auf Übernehmen klicken, sondern auf „Verbindungseinstellungen ändern“

BILD 25

BILD 26

In diesem Fenster kannst Du dann der Fritzbox eine feste IP geben. Beachte bitte, daß Du eine IP verwendest, die nicht vom DHCP der Speedport verwendet wird.

Ich habe die 198 gewählt – das geht allerdings nur, wenn man den IP Bereich wie ganz oben in der Speedport beschrieben reduziert.

Standard Gateway, Primärer DNS und Sekundärer DNS ist die IP der Speedport.

JETZT DIE FRITZBOX mit einer Kabelverbindung von LAN 1 ( Fritzbox ) auf einen LAN Steckplatz der Speedport anschließen.

BILD 27

Kommen wir zu der Stelle, an der ich 10 Tage gescheitert bin 🙂

Als erstes wählst Du „Neue Rufnummer“

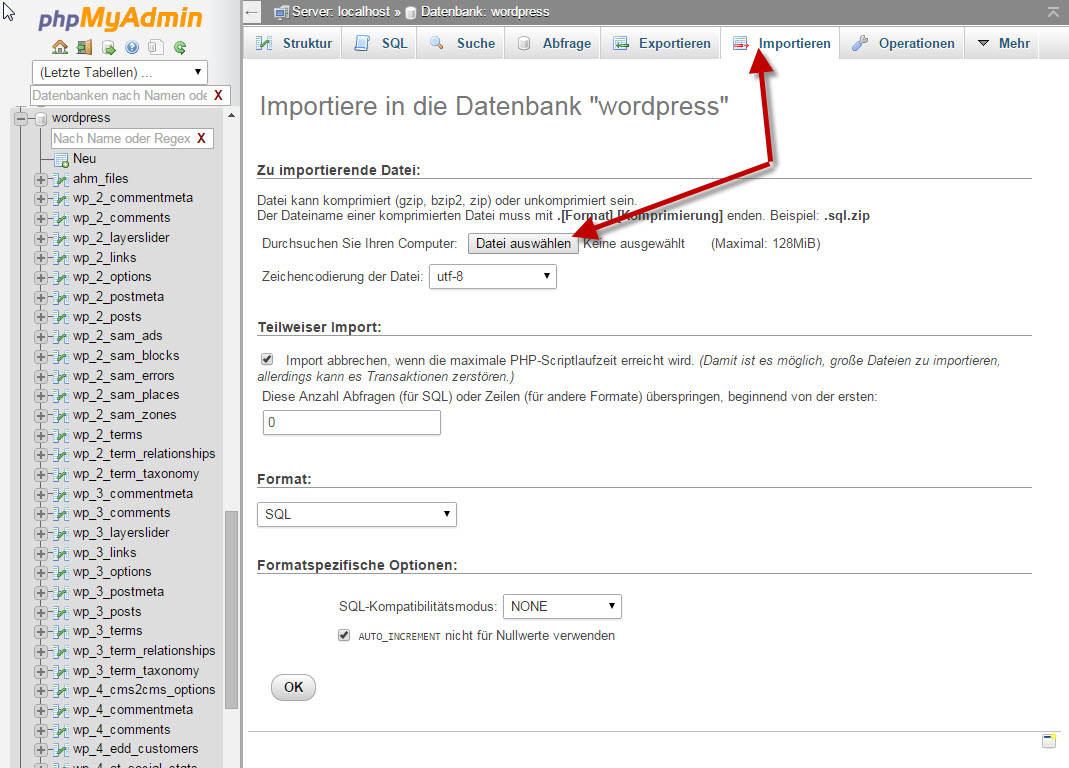

BILD 28

Dieses Fenster hat es jetzt in sich. Also GENAU gucken was Du tust 🙂 Telefonie-Anbieter ist „anderer Anbieter“. Die Internetrufnummer ist Deine Rufnummer mit Vorwahl – komplett.

Aus Datenschutzgründen steht hier in der Abbildung nur die Vorwahl – hier muss aber die komplette Rufnummer mit Vorwahl eingetragen werden.

Beim Benutzernamen trägst Du Deine eMail Adresse ein ( alles KLEIN ) Die T-Online Zugangsnummer oder anonymous@t-online.de funktionierten bei mir NICHT.

Beim Kennwort trägst Du das selbst erstellte Passwort ( ehemals Webkennwort ) ein.

Registrar und Proxy sind tel.t-online.de

Anschliessend auf Weiter.

BILD 29

Man bekommt nochmal eine Übersicht zur Kontrolle ( hier steht wieder nur die Vorwahl anstatt der vollständigen Nummer wie bei Dir und der Benutzername ist geschwärzt ).

OK – auf weiter.

BILD 30

Die Rufnummer wird geprüft und erfolgreich getestet. Man denkt jetzt „Hurra, fertig“ – und das ist der größte Fehler !!!!!

Die Rufnummer wird nämlich nun mit einem grünen Punkt angezeigt und man denkt, daß alles funktioniert – tut es teilweise auch – aber man ist dennoch häufig nicht erreichbar. Es treten kuriose

Fehler auf – ich war zum Beispiel aus dem Mobilfunknetz erreichbar, aus dem Festnetz nur von IP Anschlüssen, von „alten“ Anschlüssen nicht, oder auch mal gar nicht oder auch mal von allen..

Machen wir es richtig – klicke rechts neben der Rufnummer auf „Bearbeiten“.

BILD 31

Es öffnet sich das entscheidende Fenster – mein Sohn würde hier vom „Endgegner“ sprechen 🙂

Unter STUN-Server unbedingt stun.t-online.de eintragen.

Bei Suffix für Internetrufnummern 0*49 eintragen – sonst bekommt man im Display später 494736123456 anstatt 04736123456 angezeigt. Das was links neben

dem Stern steht, ersetzt das, was rechts neben dem Stern steht.

BILD 32

Jetzt noch das Update einspielen und fertig. WLAN, Steckdosen und AB sind nicht so kompliziert – das schaffst Du alleine 🙂

BILD 33

Ein Hinweis zuletzt: Es kann sein, daß man trotz aller korrekter Einstellungen nach einigen Tagen nicht mehr erreichbar ist – warum das so ist, weiß ich momentan noch nicht – man kann entweder hierzu Speedport und Fritzbox regelmäßig neu starten – oder man installiert einfach eine Zeitschaltuhr in der Steckdose und automatisiert das ganze zum Beispiel nachts.

Alternative

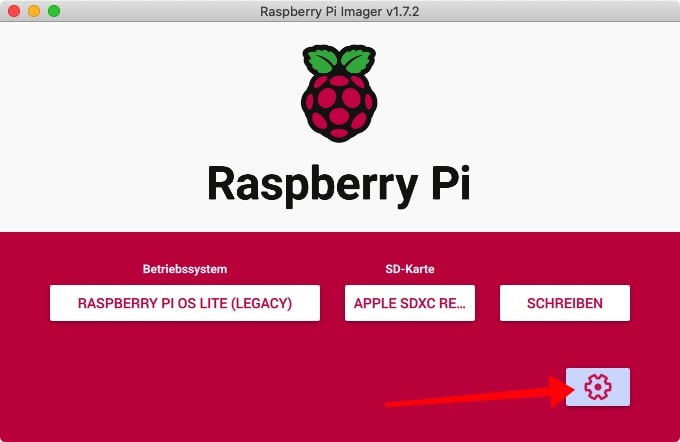

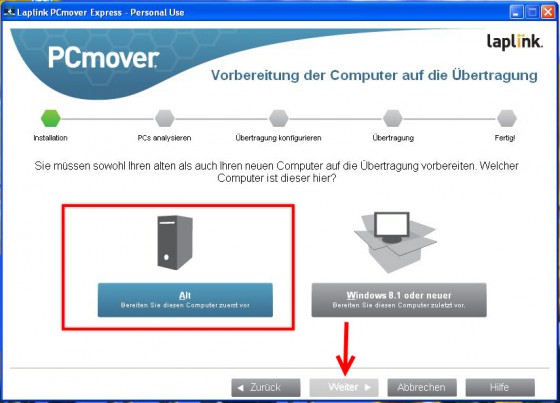

Schritt 1:

Speedport Hybrid einrichten (unbedingt mit der neusten Firmware!), allerdings nicht über den Einrichtungsassistenten, sondern manuell. Telekom-Zugangsdaten eingeben. DSL-Einwahl testen. Danach kommen die Einrichtungsschritte für Telefonie. Diese auf jeden Fall abbrechen! Die Telefonie und DECT müssen auf den Speedport Hybrid komplett deaktiviert bleiben!

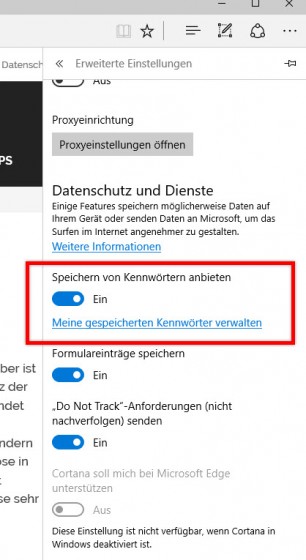

Zusätzlich am besten auch den „Telekom-Datenschutz“ auf aus stellen. Durch diese Option wird die 24-Stunden-Zwangstrennung des DSL-Anschlusses deaktiviert.

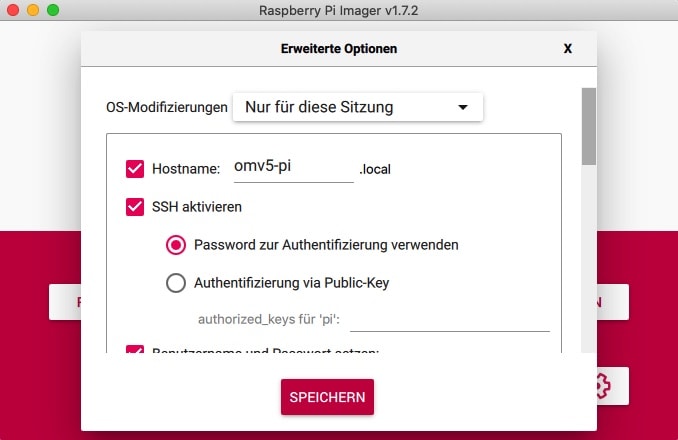

Schritt 2:

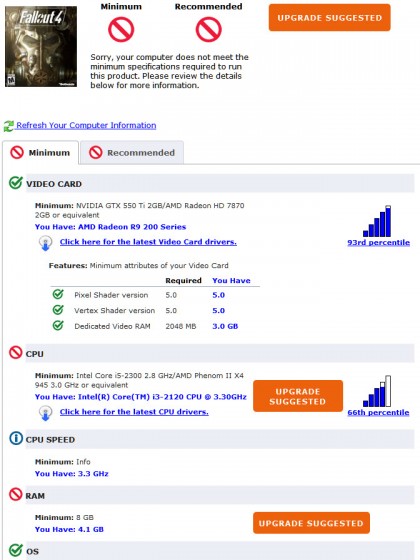

Die FRITZ!Box im IP-Client-Modus per LAN-Kabel mit dem Speedport Hybrid verbinden. Dabei der FRITZ!Box auf jeden Fall eine feste IP außerhalb des DHCP-Bereichs vom Speedport Hybrid vergeben.

Schritt 3:

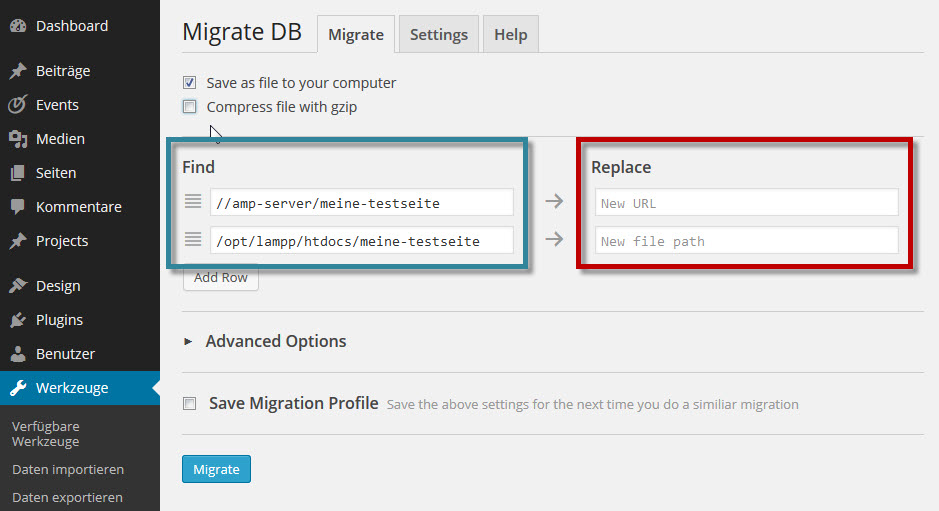

Anschließend werden die Nebenstellen für Telekom ALL-IP eingerichtet.

Dies kann zunächst ganz normal gemäß Vorgabe passieren. Siehe dazu z.B. die Anleitung auf der AVM-Webseite

Anschließend muss jedoch jede Telekom-Nebenstelle noch bearbeitet werden, da wir beim Speedport Hybrid mit hintergelagerter AVM-Box einige Besonderheiten zu beachten haben.

Dazu die Nebenstellen einzeln bearbeiten und die Server-Einstellungen wie im folgenden Screenshot abändern:

Achtung! Bei FRITZ!OS >= 06.30 müssen die Leistungsmerkmale abweichend vom obigen Screenshot wie folgt eingestellt werden:

Die roten Balken dienen dem Datenschutz

Schritt 4:

Nun ist in der FRITZ!Box unter „Eigene Rufnummern“ Reiter „Anschlusseinstellungen“ noch eine wichtige Einstellung zu tätigen:

Die FRITZ!Box soll also die Port-Weiterleitung des Speedport (die in einem der folgenden Schritte noch eingerichtet wird) alle 30 Sekunden aktiv halten. Ohne diesen Schritt ist keine zuverlässige Erreichbarkeit auf den Telekom ALL-IP-Rufnummern möglich!

Schritt 5:

Achtung! Bei FRITZ!OS >= 06.30 kann Schritt 5 komplett entfallen, da die entsprechende Einstellung bereits in Schritt 3 mit vorgenommen wurde!

Nun wird es leider noch ein bisschen eklig, denn es muss eine Option auf der FRITZ!Box aktiviert werden, die nicht im Web-Frontend zu finden ist.

Zunächst Telnet auf der FRITZ!Box aktivieren per analogem Telefon und Eingabe von #96*7*

Mit Telnet z.B. über putty auf der Box einloggen. putty gibt es hier: http://www.putty.org/

Natürlich tut es auch jeder andere Telnet-Client!

Anschließend wird die Datei voip.cfg bearbeitet, dazu wird der folgende Befehl per telnet ausgeführt:

nvi /var/flash/voip.cfg

Man befindet sich danach im Editor vi. Dort muss für jede Telekom ALL-IP-Rufmummer einzeln die folgende Änderung durchgeführt werden:

no_register_fetch = no;

ändern in

no_register_fetch = yes;

Tastenbefehle für nvi bzw. vi:

Taste i =Editormodus

Escape =Editormodus verlassen

:wq (im Befehlsmodus) speichern und verlassen

Danach unbedingt die FRITZ!Box neustarten.

Quelle für die nvi-Anleitung

Schritt 6:

Die FRITZ!Box wäre vorbereitet. Ursprünglich wurden in Schritt 6 noch Ports von außen direkt auf die FRITZ!Box weitergeleitet.

Es hat sich aber herausgestellt, dass dies mit der aktuellen Firmware des Speedport Hybrid nicht notwendig ist, da dieser den RTP-Traffic als eine Art SIP-Proxy weiterleitet. Aktuell also keine To-Dos mehr im Bereich Port-Weiterleitung. Umso besser!

Schritt 7:

Nachdem die Port-Weiterleitung eingerichtet ist, muss auf dem Speedport nun noch eine Regel eingerichtet werden, um das Telekom ALL-IP VoIP ausschließlich über die DSL-Leitung zu senden und nicht über LTE.

Hierfür wird auf der Startseite des Speedport Hybrird das Internet-Icon ausgewählt und anschließend der Punkt „LTE deaktivieren oder Ausnahmen hinzufügen“ ausgewählt.

Der Verbindungsmodus bleibt auf DSL + LTE. Nun wird eine Ausnahme wie folgt erstellt:

Dieser Einstellung betrifft übrigens nur die FRITZ!Box als solches, WLAN-/LAN-Clients die mit einer anderen IP an der FRITZ!Box hängen, können so weiterhin DSL-/LTE-Hybrid nutzen!

Schritt 8:

Am besten noch einmal zuerst Speedport Hybrid und dann FRITZ!Box neu starten und dann sollte es das gewesen sein. Viel Spaß mit der FRITZ!Box hinter dem Speedport Hybrid!