Bis zur Version 4 hat OpenMediaVault eigene Images für den Raspberry Pi bereitgestellt, die direkt auf die MicroSD-Karte übertragen werden konnten. Mit Version 5 hat man sich von dieser Installationsmethode verabschiedet.

Mittlerweile wird ein Installationsskript zur Verfügung gestellt, das OMV auf einem bereits vorhandenen Betriebssystem auf dem Raspberry Pi nachinstalliert. Das bedeutet, dass zuerst das offizielle Betriebssystem Raspbian installiert werden muss. Anschließend wird OMV nachinstalliert, indem das Installationsskript ausgeführt wird. Die Installation von OMV wird dann automatisch durchgeführt.

Installation von Raspbian Lite auf dem Raspberry Pi

Anmerkung: Am besten über Bildschirm und Tastatur installieren!

OpenMediaVault wird komplett über eine Weboberfläche im Browser von einem anderen Computer aus administriert. Daher ist es nicht nötig, Raspbian mit grafischem Desktop zu installieren. Dieser würde nur kostbare Ressourcen verbrauchen, aber keinen zusätzlichen Nutzen bringen, da der Desktop ja nicht verwendet wird.

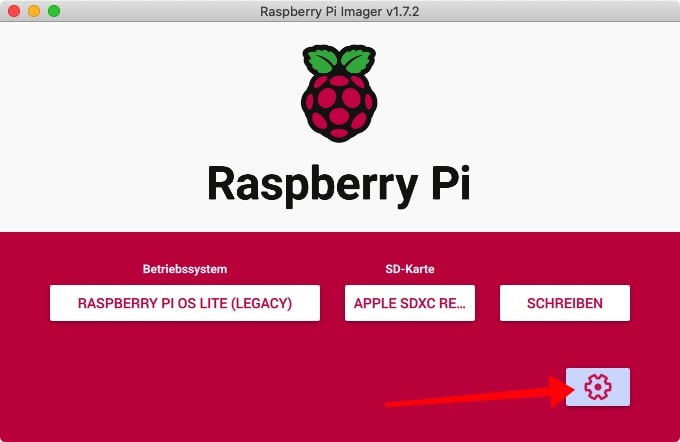

Daher lädt man die aktuelle Version von Raspbian Lite von raspberrypi.org herunter. NEU 2022: Man verwendet den Raspberry Pi Imager. Diesen Herunterladen und das entsprechende Betriebssystem herunterladen.

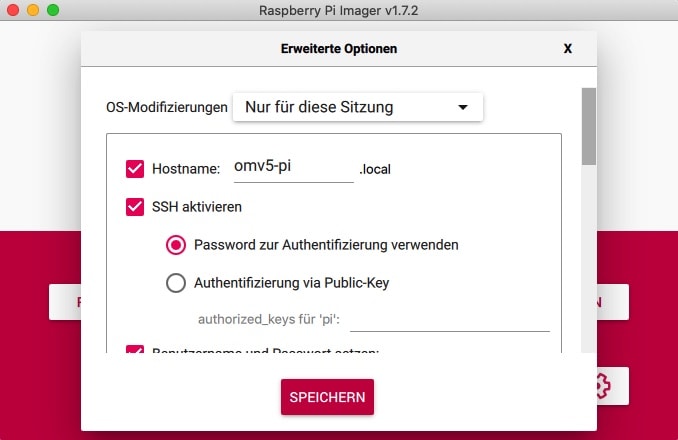

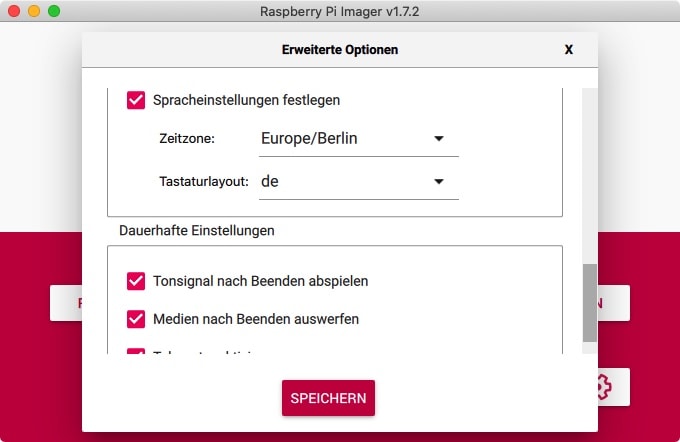

In den Einstellungen, die man über das Zahnrad erreicht, kann man dem Raspi noch die richtige Konfiguration mit auf den Weg geben:

Nun wird das ebenfalls kostenlose Tool Balena Etcher benötigt, um das Raspbian Image auf die MicroSD-Karte zu übertragen.

Die heruntergeladene Image-Datei mit dem Betriebssystem muss nicht entpackt werden, sondern kann direkt mit Etcher auf die MicroSD-Karte geflasht werden. Wenn dieser Vorgang abgeschlossen ist, kann die SD-Karte in den RaspberryPi eingesetzt werden und der Minicomputer an den Strom angeschlossen werden. Das Betriebssystemimage für den Raspberry Pi ist bereits so eingerichtet, dass es nach dem Booten direkt einsatzbereit ist. Es ist keine Installation, wie man sie von Windows kennt, notwendig.

Nachdem der Bootvorgang abgeschlossen ist, kann man sich auf der Kommandozeile einloggen (ggf. aus der Ferne über Putty – zuvor IP über den Router ausfindig machen 😜 )

Der Standardbenutzername lautet pi, das Passwort lautet raspberry. Wenn der Login fehlschlägt, liegt dies möglicherweise daran, dass das Tastaturlayout auf Englisch steht. Auf einer deutschen Tastatur muss man dann “y” mit “z” vertauschen. Als Passwort muss man dann “raspberrz” eingeben.

Deutsche Tastatur:

- sudo raspi-config

- Punkt 4 Localisation Options

- l3 Change Keyboard Layout

- PC generic de 105 tecles (intl.) >>> Eingabe drücken

- Runtergehen auf „Andere“

- Das Wort Duits suchen und bestätigen

- Dann nach oben und DUITS auswählen

- und dann geht es komischerweise wie gewohnt weiter

Aus Sicherheitsgründen sollte als Erstes das Standardpasswort geändert werden. Hierzu wird folgender Befehl eingetippt.

passwdDaraufhin wird zuerst das bisherige Passwort abgefragt. Anschließend kann man ein neues Passwort für den Standardbenutzer “pi” vergeben.

Im nächsten Schritt sollte das Betriebssystem auf den aktuellen Stand gebracht werden. Das bedeutet, dass alle verfügbaren Updates eingespielt werden. Dies geschieht mit folgendem Befehl.

sudo apt update && sudo apt -y upgrade && sudo apt-get -y dist-upgrade && sudo apt -y autoremove && sudo apt -y autoclean && sync

(Nachdem alle Updates eingespielt sind, sollte der Raspberry Pi neu gestartet werden. Dafür wird wiederum folgender Befehl eingegeben.)

sudo reboot

Installation von OpenMediaVault 5 auf dem Raspberry Pi

Nach dem Neustart loggt man sich wieder auf der Kommandozeile ein. Nun kann OpenMediaVault installiert werden. Dies wird automatisch mit folgendem Befehl erledigt.

Der Befehl muss in einer Zeile auf der Kommandozeile eingegeben werden. Erst dann darf der Befehl mit der Enter-Taste ausgeführt werden.

wget -O - https://github.com/OpenMediaVault-Plugin-Developers/installScript/raw/master/install | sudo bash(das Symbol | findet man auf der Windows-Tastatur unter „Alt-Gr + <„)

Nun wird OpenMediaVault heruntergeladen und installiert. Das dauert gut und gerne 30 – 60 Minuten. Wenn die Installation abgeschlossen ist, sieht man wieder die Eingabeaufforderung mit Benutzername und Computername in der Form pi@raspberry:~$

Der Raspberry Pi sollte nun erneut neu gestartet werden. Wieder mit dem Befehl “sudo reboot”. Anschließend ist OpenMediaVault einsatzbereit und kann über die Benutzeroberfläche im Webbrowser über einen anderen PC aufgerufen werden. Die IP-Adresse wird nach dem vollständigen Reboot auf dem Raspi angezeigt. Außerdem werden Benutzername „admin“ und das Passwort „openmediavault“ angezeigt.

Am besten 2x einen Reboot ausführen, damit die IP-Adresse „gefestigt“ ist 😜

Statische IP-Adresse über den Router vergeben (alternativ über OMV in den Netzwerkeinstellungen)

Der Zugriff auf das NAS erfolgt über dessen IP-Adresse, die es vom sogenannten DHCP-Server des Routers bekommen hat. Dieser DHCP-Server teilt allen Geräten im Heimnetz mit, welche IP-Adressen sie verwenden dürfen. Allerdings können sich diese Adressen bei einer neuen Verbindung ändern, was dazu führen würde dass das NAS nicht mehr erreichbar ist. Daher ist es sinnvoll den eigenen Router so zu konfigurieren, dass er dem Raspberry Pi immer die selbe IP-Adresse zuteilt.

Hierzu muss man in der Konfigurationsoberfläche seines Routers nach der entsprechenden Einstellung suchen. Die Konfigurationsoberfläche einer Fritz!Box findet man indem man die Adresse http://fritz.box in den Webbrowser eingibt. Dort wechselt man zu Heimnetz -> Netzwerk und wählt das Stiftsymbol hinter dem Homeserver. Hier muss ein Haken bei der Option “diesem Netzwerkgerät immer die gleiche IPv4-Adresse zuweisen” gesetzt werden.

Die Systemkonfiguration von OpenMediaVault 5 auf dem Raspberry Pi

Die Administration erfolgt bequem über einen Webbrowser von einem beliebigen anderen Computer im selben Netzwerk. In die Adresszeile muss man oben angegebene IP-Adresse eingeben, dann erscheint die Loginseite von OMV. Standardmäßig lauten die Zugangsdaten “admin” mit dem Passwort “openmediavault”.

Aus Sicherheitsgründen sollte nach dem ersten Login das Passwort geändert werden. Die Einstellung findet man unter Allgemeine Einstellungen -> Web Administrator Passwort.

Auch das Aktualisieren des Betriebssystems sollte man nicht vernachlässigen. Unter System -> Aktualisierungsverwaltung kann das System auf den aktuellen Stand gebracht werden. Über den Button “Prüfen” sucht das System nach verfügbaren Aktualisierungen. Wenn welche verfügbar sind, wählt man diese aus, indem man einen Haken in das Kästchen vor dem jeweiligen Programm setzt. Ein Klick auf den Button “Aktualisieren” lädt die neuesten Pakete herunter und installiert diese.

Nach dem Login macht man sich am besten erst einmal mit der Weboberfläche vertraut und klickt sich durch die einzelnen Optionen. Damit erhält man einen schönen Überblick über die Optionen und Möglichkeiten die OMV bietet.

Externe Festplatte einrichten

Nun wird die externe Festplatte eingerichtet, auf der die Benutzer später ihre Daten hinterlegen sollen. Die verschiedenen Laufwerke findet man unter Datenspeicher -> Laufwerke. Dort wird zum einen die kleine SD-Karte aufgeführt, auf der das Betriebssystem installiert ist und die externe Festplatte, sofern eine solche angeschlossen ist. Unterscheiden kann man beide an der angegebenen Kapazität.

Damit die externe Festplatte zum Anlegen von Freigaben zur Verfügung steht, muss diese zuerst gelöscht werden. Dazu wird die Festplatte ausgewählt und anschließend klickt man auf den Button „Löschen„. Bei der Abfrage nach der Methode für das Löschen kann man die Methode schnell auswählen. Wird dieser Schritt nicht ausgeführt, kann es sein, dass sich die Festplatte im nächsten Schritt nicht auswählen lässt.

Jetzt kann auf der leeren Festplatte das Dateisystem eingerichtet werden. Dies geschieht unter dem Punkt Datenspeicher -> Dateisysteme. Hier werden nicht die einzelnen Datenträger aufgelistet, sondern die Partitionen, die auf den Datenträgern erstellt sind.

Standardmäßig sind wahrscheinlich zwei Partitionen zu sehen, die aber beide auf der SD-Karte liegen, zu erkennen an der Bezeichnung der Laufwerke, die bei beiden Partitionen identisch ist. Außerdem beginnt der Laufwerksname der SD-Karte mit etwas wie /dev/mmcblk. Die externe Festplatte taucht hier zu diesem Zeitpunkt noch gar nicht auf.

Um eine Partition auf der externen Festplatte einzurichten, muss der Menüpunkt „+ Erstellen“ ausgewählt werden.

Es öffnet sich ein Fenster mit mehreren Auswahloptionen. Als Laufwerk wird die externe Festplatte aus dem Dropdownmenü ausgewählt. Die Datenträgerbezeichnung kann beliebig vergeben werden. Als Dateisystem wird ext4 ausgewählt. Hierbei handelt es sich um das Standarddateisystem vieler Linuxbetriebssysteme, zu denen auch Openmediavault, bzw. Raspbian gehört. Mit einem Klick auf OK wird das Dateisystem erstellt, was mehrere Minuten dauern kann. Wenn der Vorgang abgeschlossen ist, erscheint der Hinweis „Das Erstellen des Dateisystems wurde erfolgreich abgeschlossen“.

Nach der Partitionierung und Initialisierung des Laufwerks wird die externe Festplatte auch in der Übersicht unter den Dateisystemen als Online angezeigt.

Damit die Festplatte genutzt werden kann, muss man noch auf Einbinden klicken. Damit wird die Festplatte für das System zum Beschreiben und Lesen verfügbar gemacht.

Wie alle Änderungen bei OMV muss auch diese zweimal bestätigt werden. Nach dem Klick auf den Button “Einbinden” öffnet sich eine gelbe Leiste, auf der die Abfrage wiederholt wird. Hier muss nochmals bestätigt werden, dass die Partition in das System eingebunden werden soll. Anschließend steht die Festplatte zum Anlegen von Ordnern und Netzwerkfreigaben zur Verfügung.

Benutzer für den Zugriff auf Netzwerkfreigaben einrichten

Jetzt nächstes werden die Benutzer für den Dateizugriff angelegt. Dies wird unter Zugriffskontrolle -> Benutzer vorgenommen. Der Benutzer bekommt einen beliebigen Namen. In diesem Beispiel wird der Name omvshare verwendet. Mit den hier vergebenen Zugangsdaten wird der Zugriff auf die privaten Netzwerkfreigaben Freigaben geregelt. Natürlich kann hier auch ein beliebiger anderer Name vergeben werden oder auch mehrere Benutzer angelegt werden.

Die Felder für E-Mailadresse und Kommentar können leer gelassen werden. Das Passwort wird später beim Zugriff auf die Freigaben über das Netzwerk abgefragt. Die Shell ist das Programm, dass die Befehle auf der Kommandozeile verarbeitet, wenn sich der Benutzer direkt am System anmeldet. Dies kann man auf der Standardeinstellung belassen.

Anlegen der Netzwerkfreigaben

Die Einstellungen zum Anlegen der Netzwerkfreigaben sind unter Zugriffskontrolle -> Freigegebene Ordner zu finden.

Zum Erstellen eines freigegebenen Ordners klickt man zuerst auf Hinzufügen und füllt die einzelnen Felder aus.

- Name: Dieser Name wird später im Netzwerk angezeigt. In diesem Fall wird einfach der Name des Benutzers omvshare angegeben. Es kann auch ein beliebiger anderer Name vergeben werden, z. B. Dokumente, Videos usw.

- Laufwerk: Hier wählen wir die externe Festplatte, in diesem Fall mit der Bezeichnung exthdd.

- Pfad: Hier wird der Speicherort auf der Festplatte angegeben, wo unsere private Freigabe liegt. Hier kann man ebenfalls wieder den Namen omvshare eingeben, dann wird der Ordner automatisch erstellt.

- Zugriffsrechte: wir wählen hier Administrator: lesen/schreiben, Benutzer: lesen/schreiben, Andere: nur lesen.

Wichtig: Hierbei handelt es sich nicht um die Berechtigungen für die Netzwerkfreigabe. Vielmehr geht es um die Berechtigungen der Benutzer auf Dateisystemebene des verwendeten Linux-Betriebssystems. - Kommentar: wird nicht benötigt. Kann aber zur besseren Übersicht angegeben werden.

Nun muss noch festgelegt werden, welcher Benutzer Zugriff auf den freigegebenen Ordner bekommen darf. In diesem Fall nur der Benutzer “omvshare”.

Die Einstellung findet man wieder unter Zugriffskontrolle -> Freigegebene Ordner. Zuerst klicken wir die Freigabe omvshare an und wählen dann den Punkt Privilegien. Hier muss beim Benutzer omvshare die Checkbox Lesen/Schreiben aktiviert werden. Dadurch werden die Lese/Schreibrechte auf den Benutzer omvshare beschränkt.

Im folgenden Schritt wird die Freigabe aktiviert. Damit steht der Ordner im Netzwerk als Datenspeicher für andere Computer zur Verfügung.

Netzwerkfreigaben verwenden üblicherweise über das SMB bzw. CIFS Protokoll. Der entsprechende Dienst muss unter Openmediavault zuerst aktiviert werden. Dies geschieht unter dem Punkt Dienste -> SMB/CIFS. Dort legt man den Schalter Aktivieren um und klickt auf Speichern. Andere Optionen müssen an dieser Stelle nicht verändert werden.

Damit wurde der Dienst aktiviert, der die Netzwerkfreigaben zur Verfügung stellt. Nun müssen allerdings noch die beiden Freigaben selbst aktiviert werden.

Dies geschieht an derselben Stelle, allerdings unter dem Reiter Freigaben. Hier klickt man auf Hinzufügen. Im nächsten Fenster wählt man unter Freigegebene Ordner die Freigabe omvshare aus. Weitere Einstellungen müssen nicht vorgenommen werden. Mit einem Klick auf Speichern wird die Freigabe aktiviert und sind im Netzwerk verfügbar.

Reset admin password in OpenMediaVault

If you had forgotten the OpenMediaVault Default Login defaults, this post should help you reset it.

I am putting some finishing touches to my OpenMeviaVault based setup of Helios 4 NAS system. I forgot that I got the default password changed in OMV, so it seems I locked myself out using default password. This meant I had to reset the web admin password. I still had my SSH access, so this post shows steps of completing the recovery.

Run the omv-firstaid command as root

For both steps of this procedure, the easiest is to run omv-firstaid command as root. It’s pretty cool that someone on the OpenMediaVault thought of the typical issues one might run into and prepared a tool like this.

You SSH as the default user and run

sudo omv-firstaid

Reset Failed Login Counters in OpenMediaVault

The OMV setup keeps track of failed logins and you can see it by using the omv-firstaid command.

Select the Reset failed login attempt counter menu item:

And you should see the list of accounts with failed login attempts:

After we select a user (I chose admin in my case) there will be a confirmation shown:

Change the OpenMediaVault password

Now we start the omv-firstaid command again and select the following option:

That’s pretty much it! Hope it helps if you ever have the same issue.