E-Mails sind aus dem Geschäftsalltag nicht mehr wegzudenken. Sie vereinfachen und beschleunigen den Schriftverkehr. Aber Mails haben auch ihre Tücken. Wer diese kennt und sich an die (ungeschriebenen) Regeln hält, wird das elektronische Medium sinnvoll und zweckmässig nutzen. Grundsätzlich gilt: Geschäftliche E-Mails sollte man genauso sorgfältig verfassen und gestalten wie klassische Geschäftsbriefe.

Wie man die häufigsten Fettnäpfchen umgeht …

E-Mail-Kopf

– Ein eindeutiger Betreff ist das A und O jeder E-Mail.

– Beim Einsatz der Antwortfunktion die Betreffzeile je nach Mail-Inhalt anpassen.

– E-Mail nur an jene Empfänger schicken, welche die Nachricht auch wirklich erhalten müssen.

Inhalt

– Eine nette, situationsgerechte Anrede ist ein Muss.

– Botschaft knapp, klar und freundlich formulieren.

– Im Idealfall im Dialogstil schreiben (in Gedanken das Gespräch vorwegenehmen).

– Eine sinnvolle Gliederung und allenfalls Zwischentitel erhöhen die Lesefreundlichkeit.

Schluss

– Die Nachricht wenn immer möglich mit einem schönen Schlusssatz positiv ausklingen lassen.

– Eine sympathische, ausformulierte (!) Grussformel zeugt von Stil.

– Name, Vorname und Funktion des Absenders sowie Signatur sind zwingend.

Allgemein

– Mail vor dem Versenden noch einmal auf Fehler prüfen.

– Gross- und Kleinschreibung ist ein Muss.

Jedes Schreiben – ob Brief oder E-Mail – besteht aus dem dreiteiligen Gerüst: Einleitung, Hauptteil, Schluss.

Einleitung • Beschreibung der Ausgangslage / gemeinsame Basis schaffen

Hauptteil • Anliegen aufnehmen / Lösung aufzeigen

Schluss • Aufforderung zur Aktion / zusammenfassende Abschlussworte

Einleitung

Zur Einleitung gehören die Anrede und der Einstieg. Gestalten Sie die Anrede situationsgerecht – je nachdem, wie gut Sie Ihren Ansprechpartner kennen Wichtig: Der erste Satz Ihres Schreibens ist der Türöffner. Er entscheidet über die Stimmung, in welcher der Empfänger weiterliest. Klassische erste Sätze sind Dankes- oder Verständnissätze. Sie können aber auch gleich zur Sache kommen:

(Dankessatz)

Vielen Dank für Ihr Interesse an unserem Unternehmen.

(Verständnissatz)

Sie haben sich nach einem Angebot erkundigt.

(Direkt-zur-Sache-Satz)

Ihre Anmeldung ist bereits registriert – vielen Dank.

Hauptteil

Schreiben Sie empfängerorientiert und lesefreundlich. Fassen Sie sich kurz und gliedern Sie Ihre Botschaft klar – auch bei E-Mails.

Arbeiten Sie bei unterschiedlichen Themen mit Abschnitten und Zwischentiteln.

Achten Sie immer auf eine klare Gedankenführung und vermeiden Sie Schachtelsätze. Die Faustregel lautet: ein Gedanke pro Satz.

Schluss

Ein passender Schlusssatz samt Gruss (siehe Textrezept Nr. 90) beschliesst das Schreiben. Am Ende sollte möglichst das stehen, was besonders intensiv nachwirken und deshalb auch positiv klingen soll. Klassische Schlusssätze sind Dankes- oder Aufforderungssätze, sofern nicht bereits in der Einleitung oder im Hauptteil verwendet. Verzichten Sie auch hier auf eintönige Floskeln oder abgedroschene Sätze.

(Aufforderungssatz)

Kann ich sonst noch etwas für Sie tun? Dann kontaktieren Sie mich bitte ungeniert.

(Dankessatz)

Vielen Dank für Ihre Mithilfe.

Floskel: Wir danken Ihnen bestens für die gute Zusammenarbeit im zu Ende gehenden Jahr.

Besser: Es ist eine Freude, mit Menschen wie Ihnen zusammenzuarbeiten. Herzlichen Dank für das gemeinsame Wirken im 2015.

Floskel: Wir erwarten Ihre Antwort bis zum 31.12.2015

Besser: Bitte geben Sie uns bis zum 31. Dezember 2015 Bescheid. Vielen Dank.

Floskel: Wir gewähren Ihnen 10% Rabatt.

Besser: Sie erhalten 10% Ermässigung. / Sie profitieren von einem Rabatt von 10%.

Floskel: Wir würden uns über Ihren Auftrag sehr freuen.

Besser: Hat Sie unsere Offerte überzeugt? Ein Anruf genügt und wir starten für Sie durch.

Floskel: Wir danken Ihnen für das Interesse, das Sie unseren Produkten entgegenbringen.

Besser: Schön, dass Ihnen unsere Produkte gefallen. / Ihr Interesse an unseren Produkten freut uns sehr.

Floskel: Sollten in der Zwischenzeit Fragen auftauchen, zögern Sie nicht, uns anzurufen.

Besser: Falls noch Fragen offen sind, kommen Sie bitte wieder auf mich zu.

Es ist nun wirklich keine angenehme Aufgabe, ausstehende Antworten einzufordern. Vor allem dann nicht, wenn man schon einmal mit einem Zwischenbescheid „vertröstet“ wurde. Deshalb hier ein paar Musterformulierungen, wie man nett, aber bestimmt nachfassen kann:

1. Allgemeine Antwort ausstehend

Pendentes Projekt XY

Guten Tag Herr Muster

Tempus fugit – Sie erinnern sich? Am TT. Monat JJJJ haben Sie mir freundlicherweise Ihre Antwort bis zum TT. Monat JJJJ in Aussicht gestellt. Nun rechne ich fest damit, von Ihnen in Kürze zu hören.

Freundliche Grüsse

2. Offertantwort ausstehend

Offerte für XY

Sehr geehrte Frau Muster

Eigentlich liegen uns alle Offerten bereits vor – bis auf Ihre, die Sie uns mit Schreiben/E-Mail vom TT. Monat JJJJ in wenigen Tagen in Aussicht gestellt haben. Sollen wir sofort zur Auftragsvergabe schreiten oder erreicht uns Ihre Offerte bis spätestens TT. Monat JJJJ?

Freundliche Grüsse

3. Offertantwort nachfassen

Offerte für XY

Grüezi Herr Muster

Hat unsere Offerte vom TT. Monat JJJJ Sie inzwischen überzeugt? Die zeitliche Gültigkeit dieser Offerte läuft nämlich demnächst ab. Falls uns Ihre Zustimmung rechtzeitig erreicht, wird es uns freuen, Ihren Auftrag zügig an die Hand zu nehmen.

Freundliche Grüsse

Die Luft, in der Ihre Kunden mit ihren Anliegen hängen, ist dieselbe, die Sie sich mit einem freundlichen Zwischenbescheid verschaffen. Musterformulierungen für vier unterschiedliche Situationen:

1. Überfüllter elektronischer Briefkasten

Projekt XY – Zwischenbescheid

Grüezi Herr Huber

Ihre E-Mail ist bei mir eingetroffen – vielen Dank.

Um Ihre Anfrage zu beantworten, benötige ich etwas Zeit. Sie erhalten bis zum XX.XX.XX Bescheid.

Ich bedanke mich für Ihre Geduld.

Freundliche Grüsse

2. Beschwerdebrief

Kreuzfahrt Happy Cruise – Ihre Beschwerde

Sehr geehrte Frau Hässig

In Ihrem Brief vom 14. August teilen Sie uns Ihren Unmut über die bei uns gebuchte Kreuzfahrt mit. Sie haben mehrere Kritikpunkte aufgeführt, die uns Ihre Enttäuschung zeigen.

Ich setze mich dafür ein, Ihre Anfrage so schnell als möglich zu beantworten. Es ist mir jedoch wichtig, die beanstandeten Punkte umfassend abzuklären und mit den involvierten Personen Rücksprache zu nehmen.

Bis ich alle Fakten zusammen habe und sie Ihnen unterbreiten kann, bitte ich Sie um ein paar Tage Geduld.

Freundliche Grüsse

3. Offertanfrage

Unser Angebot folgt in Kürze

Sehr geehrte Frau Müller

Sie wünschen eine Offerte für die Energieoptimierung Ihrer Büroräumlichkeiten. Es freut uns sehr, dass Sie sich für unsere Dienstleistung interessieren.

Erfahrungsgemäss dauert es ein paar Tage, bis ich alle Informationen zusammen habe, um Ihnen ein detailliertes, auf Ihre Bedürfnisse zugeschnittenes Angebot zu unterbreiten.

Bis spätestens zum XX.XX.XX haben Sie die Offerte in Ihrem Briefkasten. Vielen Dank für Ihre Geduld.

Schöne Grüsse

4. Zwischenbescheid Bewerbung

Ihre Bewerbung als Einkäufer

Sehr geehrter Herr Schnell

Vielen Dank für Ihr Bewerbungsdossier.

Das Interesse an der ausgeschriebenen Stelle ist gross. Da ich alle Bewerbungen sorgfältig prüfen und allen Kandidierenden die gleiche Chance einräumen möchte, muss ich Sie noch etwas „zappeln“ lassen. Spätestens in vier Wochen kann ich Ihnen Bescheid geben, ob Sie eine Runde weiterkommen.

Danke für Ihre Geduld.

Freundliche Grüsse

Messen und ähnliche Veranstaltungen sind für Aussteller und Interessenten gleichermassen spannend: aufwändige Darbietung trifft auf unverbindliches Interesse. Dieses Interesse besteht auch nach der Messe weiter und eignet sich prima für die Nachbearbeitung. Musterformulierungen für Einladungen zu Messen sind übrigens im Textrezept 79 zu finden.

1. Wettbewerbsteilnahme

Mustermesse 2015: kein Preis, aber trotzdem gewonnen

Guten Tag Herr Muster

Wie sagt man so schön: Neues Spiel, neues Glück. Wir wünschen Ihnen beim nächsten Wettbewerb viel Glück und bei Ihren geschäftlichen Vorhaben viel Erfolg. Und falls wir Sie bei Ihren Erfolgen unterstützen können, stehen wir Ihnen mit unseren Produkten/Dienstleistungen ((konkrete Angaben ergänzen)) gerne zur Seite.

Viele Grüsse nach Olten

2. Besuch an Stand

Mustermesse 2015: Hier sind die gewünschten Unterlagen

Guten Tag Frau Beispiel

Einmal mehr hat sich die Mustermesse 2015 als faszinierender und inspirierender Treffpunkt bewährt – auch dank Ihrem Besuch.

Ein Grund mehr zur Freude ist für uns Ihre hinterlegte Visitenkarte und damit Ihr Interesse an weiterem Infomaterial. Gerne kommen wir Ihrem Wunsch nach und senden Ihnen beigelegt unsere neusten Produktbroschüren.

Falls Sie ausführlichere Angaben benötigen, zögern Sie bitte nicht, uns zu kontaktieren. Denn wie sich gezeigt hat: Das persönliche Gespräch ist noch immer die ergiebigste Form der Kommunikation.

3. Konkretes Interesse (Offertanfrage)

Mustermesse 2015: Unser Angebot

Guten Tag Herr Muster

Es hat uns sehr gefreut, dass Sie uns an der Mustermesse 2015 besucht haben. Eine immer wieder willkommene und erfreuliche Gelegenheit, sich zu treffen und auszutauschen.

Eine Offertanfrage im Anschluss an eine erfolgreiche Messe bestätigt uns, dass unsere hochwertigen Produkte den Markt überzeugen. Deshalb ist es uns eine ausgesprochene Freude, Ihre Offertanfrage vom TT.MM.JJJJ mit dem beigelegten Angebot zu beantworten.

Falls Sie Fragen zur Offerte haben oder eine persönliche Besprechung wünschen, sind wir gerne für Sie da.

Posten Sie auch ab und zu Geburtstagswünsche auf einer Social-Media-Plattform? Und fehlen Ihnen manchmal die Ideen für einen originellen Spruch? Hier ein paar Alternativen zum klassischen „Alles Gute zum Geburtstag!“:

****

Was? Du hast Zeit, diesen Eintrag zu lesen? Du solltest doch am Feiern sein! Happy birthday!

****

Hoch sollst du leben, hoch sollst du leben, drei Mal hoch!

****

Zum Geburtstag viel Glück, zum Geburtstag viel Glück, zum Geburtstag, liebe Vorname, zum Geburtstag viel Glück! (Ich höre jetzt auf zu singen – meine Bürokollegen gucken mich schon ganz seltsam an. Aber es soll gelten!)

****

„Falten zeigen lediglich an, wie oft man gelächelt hat.“

Mark Twain

Ich schicke dir ein fröhliches Lächeln zum Geburtstag.

****

Heute haben Millionen von Menschen Geburtstag. Aber nur dir schicke ich meine herzlichen Glückwünsche.

****

„Nicht die Jahre in unserem Leben zählen, sondern das Leben in unseren Jahren zählt.“

Adlai Stevenson

Ich wünsche dir weiterhin viel Lebensfreude!

****

Meine Wünsche für dich: viele schöne Momente, unvergessliche Begegnungen, erfolgreiche Projekte und ganz viel Grund zur Freude. Happy birthday!

****

Geniesse deinen ganz persönlichen Feiertag und lass dich nach Strich und Faden verwöhnen! Wangenküsschen!

****

Ich erhebe mein Glas auf dich und wünsche dir einen fröhlichen Geburtstag mit vielen Überraschungen.

****

„Je länger eine gute Geige gespielt wird, desto schöner ist ihr Ton.“

Deutsches Sprichwort

In diesem Sinne gratuliere ich herzlich zum Geburtstag!

****

Negativformulierungen sind oft unverständlich und erschweren das Lesen. Warum also negativ formulieren, wenn es positiv auch geht?

Beispiele:

Negativ:

Es gibt bei uns niemanden, der sich nicht uneingeschränkt einsetzen würde.

Positiv:

Bei uns setzen sich alle hundertprozentig für Sie ein!

Negativ:

Diesen Anlass sollten Sie nicht verpassen!

Positiv:

Dieser Anlass wird Sie begeistern!

Negativ:

Das Sitzungszimmer ist bis 15.00 Uhr besetzt.

Positiv:

Das Sitzungszimmer ist ab 15.00 Uhr frei.

Negativ:

Ich bin bis am 31. Mai abwesend.

Positiv:

Ab dem 1. Juni bin ich wieder für Sie erreichbar.

Negativ:

Zögern Sie nicht, uns zu kontaktieren, wenn Sie Probleme haben.

Positiv:

Wir sind für Sie da, wenn Sie Hilfe benötigen. Anruf genügt.

Negativ:

Wir möchten es nicht unterlassen, Ihnen für Ihr Engagement zu danken.

Positiv:

Wir danken Ihnen für Ihr Engagement.

Negativ:

Das Produkt XY gab zu keinerlei Beanstandungen Anlass.

Positiv:

Das Produkt XY war einwandfrei.

Negativ:

Wir können Ihnen das Produkt XY leider nicht mehr liefern.

Positiv:

Das Produkt XY ist ausverkauft. Das Nachfolgemodell ist ab sofort lieferbar und noch viel fortschrittlicher.

Negativ:

Sie haben mich falsch verstanden.

Positiv:

Da habe ich mich wohl unklar ausgedrückt.

Negativ:

Der Liefertermin ist nicht unrealistisch.

Positiv:

Den Liefertermin können wir einhalten.

1)

Glück ist Liebe, nichts anderes. Wer lieben kann, ist glücklich.

Hermann Hesse

Meine Liebste

Heute vor 00 Jahren haben wir uns kennengelernt. Wir waren jung, unbeschwert, bis über beide Ohren verliebt und voller Wünsche und Träume. Nicht jeder Wunsch ist in Erfüllung gegangen und Träume haben wir – zum Glück – immer noch, einfach andere als damals. Ob wir sie je werden realisieren können, das weiss ich nicht. Eines aber kann ich mit Sicherheit sagen: Mir hätte in meinem Leben nichts Besseres passieren können, als Dich kennenzulernen.

2)

Es gibt nichts Schöneres als geliebt zu werden, geliebt um seiner selbst willen oder vielmehr trotz seiner selbst.

Victor Hugo

Mein Schatz

Ich weiss, dass es Dich nervt, wenn ich meine Crèmedosen offen herumliegen lasse. Es ist mir bewusst, dass meine gelegentliche Unpünktlichkeit Dich immer wieder mal Nerven kostet. Und es tut mir leid, wenn ich manchmal etwas gar viel rede. Aber trotz meiner Schwächen, meiner Ecken und Kanten und meiner Unvollkommenheit liebst Du mich. Dafür danke ich Dir von ganzem Herzen.

3)

Mein Herzblatt

Ohne Dich wäre das Leben wie ein Fondue ohne Brot, ein Winter ohne Schnee, ein Handschuh ohne den anderen, ein Segelschiff ohne Wind. Alles wäre nur halb so lustig, halb so vollkommen, halb so perfekt. Schön, dass es Dich gibt!

4)

Mein Liebster

Es ist mir ein grosses Bedürfnis, Dir zu danken. Für Dein offenes Ohr, wenn mich etwas bedrückt; für Dein Lachen, das meine Seele berührt; für die Sicherheit, die Du mir schenkst; für Deine Nachsicht, wenn ich mal in ein Fettnäpfchen trete (was leider ab und zu vorkommt).

Ich danke Dir für Deine Toleranz, Deine Aufrichtigkeit, Deine Geduld, Deinen Grossmut, Deinen Elan, Dein Vertrauen … und vor allem danke ich Dir für Deine Liebe.

Zitate zum Thema Liebe

Liebe ist das Einzige, das sich verdoppelt, wenn man es teil.

Clemens Brentano

Die Summe unseres Lebens sind die Stunden, in denen wir liebten.

Wilhelm Busch

Das Schönste aber hier auf Erden, ist lieben und geliebt zu werden.

Wilhelm Busch

Die Erfahrung lehrt uns, dass Liebe nicht darin besteht, dass man einander ansieht, sondern dass man gemeinsam in gleicher Richtung blickt.

Antoine de Saint-Exupery

Die besten Dinge im Leben sind nicht die, die man für Geld bekommt.

Albert Einstein

Zu lieben ist Segen, geliebt zu werden Glück.

Leo Tolstoi

Als Zitat (das, lateinisch citatum für «Angeführtes, Aufgerufenes») bezeichnet man eine wörtlich wiedergegebene Textstelle oder den Ausspruch einer Persönlichkeit. Mit passenden Zitaten lassen sich auch in der Geschäftskorrespondenz Sachverhalte oder Emotionen einprägsam auf den Punkt bringen. Deshalb empfiehlt es sich, eine handverlesene Auswahl an Zitaten zu verschiedenen Themen bereitzuhalten. Ein paar Beispiele:

Entscheidungen

Die schlimmste Entscheidung ist Unentschlossenheit.

Benjamin Franklin (1706 – 1790), amerikanischer Politiker, Naturwissenschaftler, Erfinder und Schriftsteller

Lernt einsehen, dass man bei Entschlüssen mit der Tat anfangen muss.

Franz Grillparzer (1791 – 1872), österreichischer Schriftsteller

Erfolg

Das Geheimnis des Erfolges liegt daran, für die Gelegenheit bereit zu sein, wenn sie kommt.

Benjamin Disraeli (1804 – 1881), brit. Politiker und Premierminister sowie Schriftsteller

Tu erst das Notwendige, dann das Mögliche, und plötzlich schaffst du das Unmögliche.

Franz von Assisi (1181 oder 1182 – 1226), ital. Wanderprediger

Erfolg hat nur der, der etwas tut, während er auf den Erfolg wartet.

Thomas Alva Edison (1847 – 1931), amerikanischer Erfinder, Entdecker des glühelektrischen Effekts

Fehler

Wer einen Fehler macht und ihn nicht korrigiert, begeht einen zweiten.

Konfuzius (vermutl. 551 – 479 v. Chr.), chinesischer Philosoph

Zeit

Man sollte nie so viel zu tun haben, dass man zum Nachdenken keine Zeit mehr hat.

Georg Christoph Lichtenberg (1742 – 1799), deutscher Mathematiker und Professor für Experimentalphysik

Ziel

Man wird nie neues Land entdecken, wenn man immer das Ufer im Auge behält.

Unbekannt

Zukunft

Die Zukunft hat viele Namen: für Schwache ist sie das Unerreichbare, für die Furchtsamen das Unbekannte, für die Mutigen die Chance.

Victor Hugo (1802 – 1885), franz. Schriftsteller

Zusammenarbeit

Nach unserer Überzeugung gibt es kein grösseres und wirksameres Mittel zu wechselseitiger Bildung als das Zusammenarbeiten.

Johann Wolfgang von Goethe (1749 – 1832), deutscher Dichter der Klassik

Mit einer Offerte will man potenzielle Kunden überzeugen. Da muss nicht nur der Preis, sondern das ganze Drumherum stimmen. Zum Beispiel der Text. Neben orthografischer Richtigkeit sind ein sympathischer Einleitungs- und Schlussteil ebenso wichtig wie Verständlichkeit und eine klare Struktur. Ein paar Mustersätze für den Einstieg bzw. den Abschluss.

Einstieg

1)

Broschüre – hier kommt unsere Offerte

Sehr geehrter Herr Muster

Ihr Restaurant besticht durch eine einzigartige Ambiance und eine ebensolche Küche. Diese Qualitäten wollen Sie mit einer Broschüre unterstreichen. Wir freuen uns, dass Sie sich mit diesem Anliegen an uns gewandt haben.

2)

Verschaffen Sie sich mehr Zeit!

Sehr geehrte Frau Beispiel

Sie haben mir erzählt, wie wichtig es Ihnen ist, dass Sie mehr Zeit für Ihre Kernkompetenzen haben. Mit unserer neuen Lösung können wir Ihnen dabei helfen. Gerne unterbreiten wir Ihnen unser Angebot:

3)

Mit Sicherheit eine gute Wahl: System XY – unsere Offerte

Sehr geehrter Herr Muster

Sie wünschen sich ein Sicherheitssystem, auf das Sie sich hundertprozentig verlassen können und das erst noch bezahlbar ist. Das trifft sich gut, denn genau ein solches System haben wir im Angebot. Gerne offerieren wir Ihnen das System XY wie folgt:

Abschluss

1)

Nun bin ich natürlich sehr gespannt, ob Ihnen mein Angebot zusagt. Bitte kontaktieren Sie mich, falls Sie weitere Angaben benötigen. Sie erreichen mich zu den üblichen Bürozeiten unter der Nummer 012 345 67 89. Ich freue mich, von Ihnen zu hören.

2)

Viele unserer Kunden haben unsere neue Lösung bereits erfolgreich im Einsatz. Die beigelegten Referenzbeispiele zeigen Ihnen den hohen Nutzen. Haben wir Ihr Interesse geweckt? Dann freuen wir uns auf Ihre Kontaktnahme.

3)

Gerne kommen wir zu Ihnen und besprechen alle Details. Dieses Treffen dient der besseren konkreteren Darlegung unseres Angebots und verpflichtet Sie zu nichts. Rufen Sie uns bei Interesse an und vereinbaren Sie einen Termin. Wir freuen uns darauf, Sie kennenzulernen.

Es ist erstaunlich, wie unpersönlich (um nicht zu sagen unhöflich) viele Rechnungen geschrieben sind. Dabei sind Rechnungen ein ideales Mittel, um einen sympathischen Schlusspunkt unter einen Auftrag zu setzen.

Ein paar Inspirationen, die sich natürlich beliebig variieren lassen:

1. Dienstleistung (Grafik)

Sie haben uns mit der Konzeption und Umsetzung eines neuen Corporate Designs beauftragt. Dafür herzlichen Dank. Ihr Auftrag war für uns eine willkommene Gelegenheit, Arbeit und Vergnügen zu verbinden.

Unseren Aufwand stellen wir wie vereinbart in Rechnung:

(…)

Sie haben jetzt einen visuellen Auftritt, der zu Ihrem Unternehmen passt und Ihre Besonderheiten unterstreicht. Wir wünschen Ihnen viel Erfolg damit!

Freundliche Grüsse

2. Dienstleistung (Garage)

Sie haben uns erneut Servicearbeiten an Ihrem Wagen anvertraut. Herzlichen Dank für Ihren Auftrag. Es freut uns, dass wir der Garagist Ihres Vertrauens sind.

Der Service ist nun ausgeführt. Für Material und Arbeiten verrechnen wir:

(…)

Gerne legen wir auch in Zukunft den Turbogang für Sie ein und bedienen Sie kompetent. Bis dahin wünschen wir Ihnen weiterhin eine gute und sichere Fahrt.

3. Produkt (Büromaterial)

Ihre Bestellung hat uns sehr gefreut. Gerne haben wir Ihnen das gewünschte Verbrauchsmaterial zukommen lassen und verrechnen dieses wie folgt:

(…)

Praktisches und ästhetisches Büromaterial ist ein wichtiger Motivationsfaktor. Nun sind Sie wieder bestens ausgerüstet und können so richtig loslegen. Wir wünschen Ihnen viel Erfolg und Spass im Büroalltag.

Freundliche Grüsse

(…)

Geschenkidee: Ein digitaler Fotorahmen bereitet Freude und kommt immer gut an (Katalog S. 112).

4. Mitgliederbeitrag (Verein)

Unser Verein lebt von den Mitgliedern – herzlichen Dank für deine Treue.

Der Jahresbeitrag für Einzelmitglieder beläuft sich unverändert auf CHF 160.–.

Wir bitten dich, den Betrag für das Vereinsjahr 2011 bis zum 31.12.2010 einzuzahlen. Vielen Dank.

Als Mitglied darfst du dich weiterhin auf viele spannende Aktivitäten freuen. Zudem profitierst du von tollen Privilegien. Das Jahresprogramm 2011 und eine Auflistung der Mitgliedervorteile liegen bei.

Nun wünschen wir dir noch einen wunderbaren Herbst und freuen uns, dich am nächsten «Mitgliederhöck» zu treffen. Dann erfährst du auch, welche spezielle Belohnung wir uns für die Werbung neuer Mitglieder haben einfallen lassen. Du darfst gespannt sein!

5. Häufige Fragen

Unterschrift Ja/Nein?

Eine Rechnung muss man nicht unterschreiben, aber sie wirkt dadurch persönlicher.

Pflichtbestandteile?

Absender, Wort „Rechnung“ oder „Faktura“, Empfängeradresse, Ausstelldatum, Ware oder Dienstleistung, Detailpreise, MwST (inkl. Nr.), Gesamtpreis, Zahlungskonditionen.

E-Rechnungen?

Vorzugsweise nach Absprache mit dem Empfänger kann man Rechnungen als PDF per E-Mail verschicken.

IBAN-Nummer?

Die Angabe der standardisierten IBAN-Nummer erspart den Einzahlungsschein.

Archiv?

Rechnungen müssen 10 Jahre lang aufbewahrt werden.

Ein Kurzportrait beschreibt eine Person und liefert wichtige Informationen über deren Werdegang. Das Portrait soll Vertrauen schaffen und den schlüssigen Nachweis erbringen, weshalb der oder die Portraitierte auf einem gewissen Gebiet über besondere Kompetenzen verfügt. Diese Stilform ist in der Unternehmenskommunikation häufig gefordert. Zum Beispiel in Unternehmensportraits, auf Websites oder in Präsentationen. Nachfolgend ein paar Tipps zum Kurzportrait in Prosa-Form am Beispiel von Karl Lagerfeld.

1. Erzähl-Perspektive festlegen und konsequent durchziehen.

Beispiel Ich-Perspektive:

Ich bin 1938 geboren und in Hamburg aufgewachsen. Schon früh faszinierte mich die Modewelt. 1953 zog es mich nach Paris, in die Stadt der Mode. 1955 gewann ich einen ersten Mode-Wettbewerb und erhielt eine Stelle im Modestudio von Pierre Balmain. (…)

Beispiel aus der 3. Person Singular (neutrale Perspektive):

Karl Lagerfeld ist 1938 geboren und in Hamburg aufgewachsen. Schon früh faszinierte ihn die Modewelt. 1953 zog es ihn nach Paris, in die Stadt der Mode. 1955 gewann er einen ersten Mode-Wettbewerb und erhielt eine Stelle im Modestudio von Pierre Balmain. (…)

2. Zeitform festlegen und konsequent durchziehen.

Tipp: Historisches Präsens

Das historische Präsens macht Vergangenes lebendig. Bei dieser Verwendung des Präsens muss durch eine Zeitangabe oder den Kontext deutlich werden, dass es sich um etwas Vergangenes handelt.

Beispiel Ich-Perspektive mit historischem Präsens:

1938 in Hamburg das Licht der Welt erblickt, fasziniert mich schon als kleiner Junge die Modewelt. Im zarten Alter von 15 Jahren zieht es mich nach Paris. In der Stadt der Fashion und Catwalks fühle ich mich wie im Paradies. Bereits im Jahr 1955 gewinne ich meinen ersten Mode-Wettbewerb und eine Stelle im Modestudio von Pierre Balmain. (…)

3. Die Sätze abwechslungsreich aufbauen.

Ein stereotyper Satzaufbau ist langweilig. So nicht:

1938 bin ich in Hamburg geboren und war schon früh fasziniert von der Modewelt. 1953 zog es mich nach Paris. 1955 gewann ich einen ersten Mode-Wettbewerb und erhielt eine Stelle im Modestudio von Pierre Balmain. (…)

4. Bildhaft und lebendig schreiben.

Möglichst viele bildhafte Beschreibungen einbauen, damit im Kopf der Leserin bzw. des Lesers ein Bild entsteht:

… schon als kleiner Junge … statt … schon früh

… die Stadt der Fashion und Catwalks … statt … die Modestadt

… das Licht der Welt erblicken … statt … geboren werden

… im zarten Alter von 15 Jahren … statt 1953

etc.

Auch immer sehr anschaulich sind Vergleiche:

Beispiel: In der Stadt der Fashion und Catwalks fühle ich mich wie im Paradies.

5. Die Leserschaft überraschen oder zum Schmunzeln bringen.

Zum Beispiel mit einer Kernaussage einsteigen: «Mode bleibt Mode, bis sie den Leuten zum Halse heraushängt.»

6. Last, but not least: Kurz schreiben.

Ein Kurzportrait ist keine Biografie. Ideale Länge: 800 bis 1000 Zeichen (inkl. Leerschläge). Inhaltlich kommt das rein, was für die Ausübung der jetzigen Tätigkeit wichtig ist. Der Werdegang muss also nicht bei der Geburt beginnen, sondern dann, wann es Sinn macht.

Beispiel für eine Grafikdesignerin:

Mit beruflichen Wurzeln in der kaufmännischen Branche entflammte meine Liebe zum Design etwas später, dafür umso heftiger: In meiner Zweitausbildung zur Grafikdesignerin lernte ich das Spiel mit Farben und Formen kennen und lieben.

Höflich, aber bestimmt absagen? Nachfolgend ein paar Textinspirationen:

1. Absage Freundschaftsanfrage Social Media

Guten Tag Herr Beispiel

Vielen Dank für Ihr Interesse, sich mit mir auf (Name der Plattform) zu vernetzen.

Nach dem Motto «Qualität vor Quantität» habe ich für mich entschieden, diese Plattform persönlichen Kontakten vorzubehalten. Wenn ich deshalb heute Ihrer Freundschaftsanfrage nicht entspreche, so geschieht dies keinesfalls leichtfertig nach dem Lust- und Laune-Prinzip, sondern wohlüberlegt.

Ich zähle auf Ihr Verständnis und wünsche Ihnen weiterhin frohes Netzwerken.

2. Absage bereits vereinbarter Termin

Liebe Frau Muster

Heute grenzt es fast schon an ein Kunststück, jederzeit souverän «Herrin» über seine Agenda zu sein.

Doch dieser Umstand soll keinesfalls als Ausrede für meinen Lapsus herhalten. Denn nun ist es also auch mir passiert: Am 29. Juni hat sich in meiner Agenda eine Terminüberschneidung ergeben. So peinlich mir das ist, aber ich muss unser Treffen leider absagen.

Ich bitte um mildernde Umstände und um einen neuen Terminvorschlag. Vielen Dank.

3. Absage einer Einladung

Sehr geehrter Herr Beispiel

Ihre Einladung zur Eröffnungsfeier hat mich sehr gefreut. Ich freue mich mit Ihnen darüber, dass Sie den Schritt in die Selbständigkeit wagen. Zu gerne würde ich dabei sein und Ihren Neustart miterleben.

Wenn ich Ihnen heute trotzdem schweren Herzens absagen muss, so liegt das an meinem übervollen Terminkalender.

Es ist mir bewusst, dass ich eine tolle Veranstaltung verpassen werde, denn Ihr Programm verspricht spannende Highlights. Ich bin deshalb sicher, dass Ihre Eröffnungsfeier viele Interessenten anlocken wird und wünsche Ihnen einen fulminanten Start.

4. Absage nach einem Vorstellungsgespräch

Sehr geehrte Frau Muster

Ein grosses, dickes Couvert verspricht nichts Gutes – das haben Sie bestimmt beim Erhalt dieser Post gedacht. In der Tat senden wir Ihnen mit diesem Brief Ihre Bewerbungsunterlagen zurück.

Nach reiflicher Überlegung und intensiver Diskussion haben wir uns für eine andere Kandidatin entschieden. Diesen Beschluss können wir nicht beschönigen. Aber wir wollen Sie ermutigen, bei Ihrer Stellensuche optimistisch zu bleiben. Denn wir waren beeindruckt von Ihren Kompetenzen, Erfahrungen und Zeugnissen.

Mit Ihrem Leistungsausweis und Ihrem Auftreten werden Sie bestimmt Ihren Weg machen. Alles Gute für die Zukunft!

Geschenke und Karten im geschäftlichen Bereich – Musterformulierungen für Dankesschreiben

1. Dankeschön!

Lieber Herr Muster

Die Überraschung ist Ihnen gelungen! Ganz herzlichen Dank für den den feinen Christstollen / den schönen Kunstkalender. Sie haben mir damit eine grosse Freude bereitet.

Ich hoffe, dass Sie die Festtage genossen haben und mit neuer Energie ins 2012 gestartet sind. Mit den Worten des deutschen Ex-Bundeskanzlers und Friedensnobelpreisträgers Willy Brandt wünsche ich Ihnen für das noch junge Jahr gutes Gelingen bei all Ihren Vorhaben: «Der beste Weg, die Zukunft vorauszusagen, ist, sie zu gestalten.»

Freundliche Grüsse

2. Vielen Dank für die gelungene Überraschung

Liebe Frau Beispiel

Herzlichen Dank für das Geschenk und die Weihnachtsgrüsse. Mit dem wunderbaren Tropfen aus dem Piemont haben Sie genau meinen Geschmack getroffen. Ich freue mich schon jetzt darauf, diesen edlen Roten bei passender Gelegenheit zu geniessen. Selbstverständlich werde ich dann in Gedanken auf Ihr Wohl anstossen.

Ich wünsche Ihnen einen guten Start ins neue Jahr 2012 und freue mich auf weitere gemeinsame Projekte.

Ganz liebe Grüsse an Sie und an Ihr Team

3. Vielen, vielen Dank!

Lieber Herr Muster

Die Feiertage liegen hinter uns. Und doch hat mich der Alltag noch nicht ganz wieder. Mit einem Lächeln denke ich zurück an die harmonischen Tage und die freudigen Momente, die mir auch Ihre Überraschung verschafft hat. Haben Sie vielen Dank für das schöne Buch. Mit der Wahl Ihres Geschenkes haben Sie einmal mehr ein geschicktes Händchen bewiesen.

Ich hoffe, auch Sie haben die Feiertage genossen und sich gut erholt. Für das noch junge Jahr wünsche ich Ihnen alles erdenklich Gute, beste Gesundheit, viel Glück und weiterhin den verdienten Erfolg.

4. Dankeschön

Liebe Frau Beispiel

Vielen Dank für Ihre Karte zum Weihnachtsfest.

Mir scheint, dass die Hektik und der Zeitdruck in den letzten Wochen des Kalenderjahres von Jahr zu Jahr stets zunehmen. Umso mehr habe ich mich darüber gefreut, dass Sie sich die Zeit genommen haben, eine schöne Karte für mich auszusuchen und mir handschriftliche Zeilen zu schicken. Diese persönliche Geste schätze ich sehr.

Fürs noch junge Jahr wünsche ich Ihnen alles Gute und viel Zeit für die wesentlichen Dinge des Lebens – immerhin haben wir im Schaltjahr 2012 einen Tag mehr zur Verfügung.

Herzliche Grüsse

1)

Zwei Dinge sollen Kinder von ihren Eltern bekommen: Wurzeln und Flügel

Johann Wolfang von Goethe

Lieber Herr Muster

Die Nachricht von der Geburt Ihres Sohnes David hat mich ausserordentlich gefreut. Ich gratuliere Ihnen und Ihrer Frau von Herzen.

Stolz halten Sie nun rund 3000 Gramm Glück in Ihren Armen und können täglich zuschauen, wie Ihr Glück wächst. Freuen Sie sich an den unzähligen zauberhaften Momenten, die Ihr kleiner Sonnenschein Ihnen und Ihrer Frau beschert.

Herzliche Grüsse

2)

Herzlich willkommen, Leonie!

Liebe Susanne

Eure Tochter Leonie ist angekommen – wir gratulieren dir und deinem Mann ganz herzlich zur Geburt eures süssen Nachwuchses. Bestimmt erfüllt euch das schöne Ereignis mit riesigem Stolz und unendlicher Freude. Uns auch! Wir stossen auf euch an und hoffen, Leonie bald einmal «in natura» bestaunen zu können.

Alles Liebe und Gute für den Start ins Leben zu dritt!

3)

«Das Juwel des Himmels ist die Sonne. Das Juwel des Hauses ist das Kind.»

Chinesisches Sprichwort

Lieber Herr Beispiel

Am 29.3.2011 hat Ihr Sohn Timo das Licht der Welt erblick – wir gratulieren Ihnen und Ihrer Frau von Herzen zu Ihrem Juwel und heissen den kleinen Erdenbürger herzlich willkommen.

Nun sind Sie zu dritt und manches wird anders, als es bisher war. Sie halten ein kleines Wunderwerk in Ihren Händen, das Ihr Herz im Sturm erobert und Sie jeden Tag überraschen wird.

Wir alle wünschen Ihnen eine wunderschöne Zeit mit Timo und für die manchmal anstrengenden Nächte starke Nerven.

4)

Liebe Anna

Nach neun Monaten im Bauch von deinem Mami fandest du die Zeit reif für die grosse Entdeckungsreise. Nun bist du da und zusammen mit deinen Eltern freuen wir uns riesig darüber.

Am Anfang brauchst du vielleicht etwas Geduld mit deinen Eltern, denn sie wissen nicht immer genau, was du möchtest. Aber sie haben dich ganz fest lieb und werden dich dein ganzes Leben lang begleiten und dir die Sterne vom Himmel holen.

Wir wünschen dir, liebe Anna, einen schönen Start und alles Glück dieser Erde. Bitte richte auch deinen Eltern unsere herzlichen Glückwünsche aus.

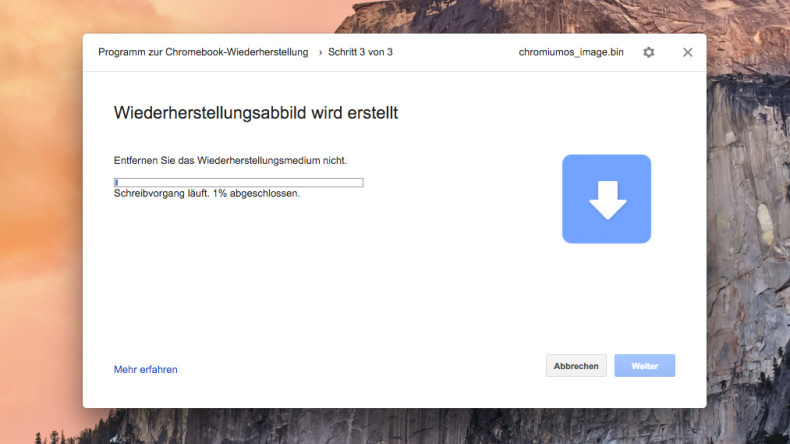

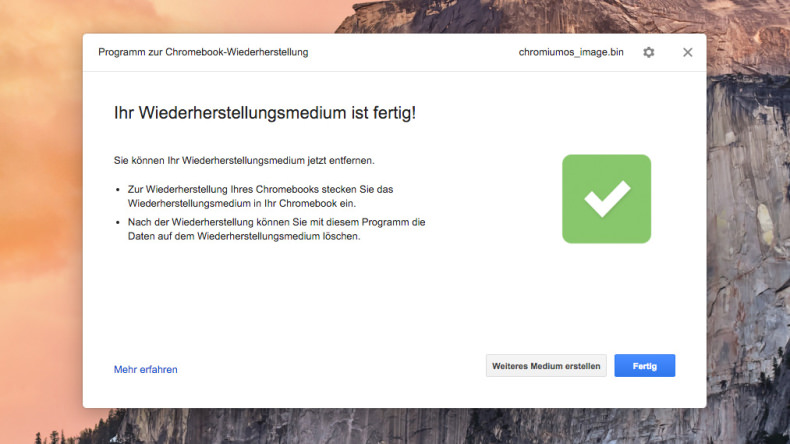

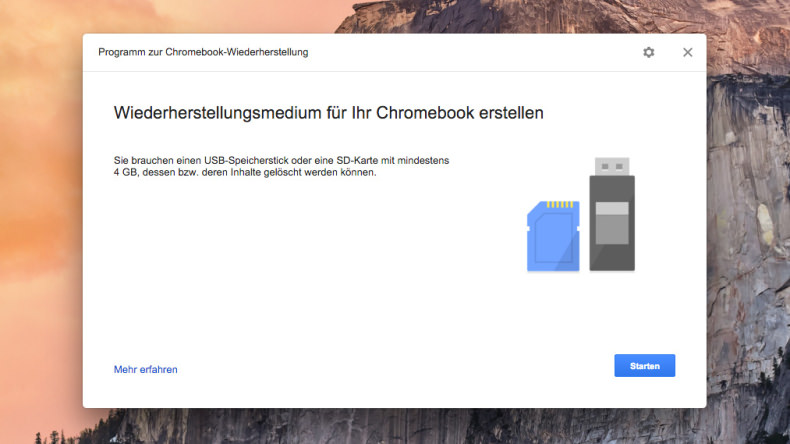

:max_bytes(150000):strip_icc():format(webp)/chromebookssha-9c849ec6909f40eab944bb67446a9428.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshb-ff68508efcb44b6fa202268c7951d05c.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshc-40d3fe936fdb45438c0fed795c74ebde.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshe-f65c771d94ed431da98dd1ceeee204fd.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshd-facec20d5db94e1da65702b31fa481a9.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshf-b7e97774f92a46feb567517fdd148e74.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshg-e87046f291704fd280e4fb9348ced912.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshh-3185bc586c9540b0a5c3f3d587fe5cc0.jpg)

:max_bytes(150000):strip_icc():format(webp)/password-3867160159034d3eb1f0b314f3ac8d42.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshi-c9d7c647c308465586aa95706e100fac.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)