Microsoft zieht Konsequenzen aus den Meldungen zu grundlegenden Problemen mit den jüngsten Updates: Wie das Unternehmen per Mail in Bezug auf die

Sicherheits-Bulletin MS14-045 bekannt gab, wird das Update KB2982791 zurückgezogen. Alle derzeit noch unterstützten Betriebssystem-Versionen sind davon betroffen.Microsoft hatte am vergangenen Dienstag das Sicherheits-Update mit der Bezeichnung KB2982791 für Windows 8.1, Windows 8, Windows 7 & Vista sowie für die Server-Systeme Windows Server 2003, Server 2008 & 2008 R2 und Server 2012 & 2012 R2 herausgegeben.

Meldungen vom Freitag

Ausschlaggebend waren Probleme, die sich vor allem bei den Nutzern von Windows 7 durch gehäufte Bluescreens und damit verbundene Komplettausfälle zeigten. Bereits gestern beschäftigen wir uns mit dem Problem. Nach einem Stop 0x50-Fehler war das System für einige Nutzer lahmgelegt. Der neue Kernel-Mode-Treiber löste bei 64Bit-Systemen das Problem, soweit derzeit bekannt ist, aus.

Wie viele Anwender davon tatsächlich betroffen waren, lässt sich nicht sagen. Von Problemen nach dem Update auf anderen Systemen ist nicht viel bekannt bislang, dennoch hat Microsoft alle Updates komplett zurückgezogen.

Microsoft rät zur Deinstallation

Nutzern, die das Update bereits installiert haben, wird nun die Deinstallation empfohlen. Dazu wählt man in der Systemsteuerung die installierten Update aus. Ist KB2982791 aufgeführt, geht man auf die Auswahl Deinstallieren und führt den Vorgang aus. Auch wer bislang keine Probleme mit der Aktualisierung bemerkt hat, sollte der Empfehlung folgen.

Unsere Updates Packs werden dementsprechend geändert. Microsoft wird aller Voraussicht nach zeitnah für ein überarbeitetes Update sorgen. Die Entwickler forschen nach den Ursachen und der Lösung. Wann das kommt, ist noch total unklar, Ankündigungen dazu gibt es nicht.

Update: Windows: Offizielle Microsoft-Workarounds zum Pannen-Update

r, was der Netflix-Start Mitte September mit sich bringen wird, doch die bevorstehende Europa-Offensive der Streaming-Größe aus den USA macht die bisherigen Anbieter in Deutschland sichtlich nervös: Sky hat nun reagiert und die monatlichen Kosten für seinen Snap-Dienst massiv gesenkt.

Angst vor Netflix?

Snap, das Ende des Vorjahres gestartete Streaming-Angebot von Abo-Sender Sky, wurde bereits beim Launch als „Netflix-Konkurrent“ bezeichnet. Zu diesem Zeitpunkt war von einem Netflix-Start im deutschsprachigen Raum allerdings noch lange keine (offizielle) Rede, die Ankündigung erfolgte erst einige Monate später Mitte Mai.

Der zeitliche Vorsprung war für Sky Snap aber allem Anschein nach nicht genug, weshalb nun eine signifikante Preissenkung bekannt gegeben wurde. Statt bisher 9,99 Euro im Monat kostet Snap ab sofort nur noch 3,99 Euro. Wer sich Filme und TV-Serien gerne auf einem iPhone oder iPad ansieht, der bezahlt für die „Snap Extra“ genannte Option nun 6,99 Euro. Dadurch kann man die Snap-Inhalte herunterladen und auf bis zu zwei Mobilgeräten parallel ansehen.

Wer bisher Sky-Abonnent ist und auch Zugriff auf Snap gebucht hat, der zahlt wie bisher 4,90 Euro und bekommt dafür auch den „Extra“-Zugang. Wer sich hingegen neu anmeldet (als Sky-Abo-Inhaber), muss für das Streaming.-Paket 6,99 Euro zahlen, auch hier ist „Extra“ inklusive.

Probierphase verlängert

Eine Testphase bietet Sky weiterhin an bzw. hat man bekannt gegeben, dass diese bis Ende September verlängert worden ist. Wie Sky in derPressemitteilung schreibt, läuft die kostenlose Nutzung ab erstmaliger Anmeldung auf der Snap-Webseite.

Sky sieht das Snap-Angebot in erster Linie als Dienst, mit dem man neue Kunden an sich binden will. Gegenüber dem Medienmagazin DWDL sagte eine Sky-Sprecherin, dass Snap vor allem ein „Eintritt für neue Kunden in die Film- und Serienwelt von Sky“ sein soll. Branchenbeobachter interpretierten die Preissenkung zum einen als „vorbereitende“ Maßnahme auf den Netflix-Start, aber auch als Hinweis darauf, dass Snap nicht so läuft wie Sky es sich erhofft hat. Offizielle Zahlen sind dazu aber bisher nicht genannt worden.

Siehe auch: Netflixstart in Deutschland – 16. September großes Presseevent

AdBlocker: So beeinflussen die Anti-Werbe-Programme das Netz

Das Thema AdBlocker sorgt im Internet immer wieder für aufgeheizte Diskussionen zwischen Webseitenbetreibern, Nutzern und der Werbeindustrie. Eine Infografik will jetzt in einer ausführlichen Analyse zeigen, welche Auswirkungen AdBlocker wirklich auf das Netz haben.

Das Thema AdBlocker sorgt im Internet immer wieder für aufgeheizte Diskussionen zwischen Webseitenbetreibern, Nutzern und der Werbeindustrie. Eine Infografik will jetzt in einer ausführlichen Analyse zeigen, welche Auswirkungen AdBlocker wirklich auf das Netz haben.

Keine Schwarz-Weiß-Malerei möglich

Egal wie man persönlich zu Browser-Werbeblockern steht und welche Lösungsansätze der Einzelne für angebracht hält: Tatsache ist, dass die kleinen Programme für immer mehr kommerzielle Webseiten zum echten Problem werden. Die Rechnung ist dabei ganz einfach: Wenn weniger Besuchern Werbung angezeigt werden kann, verdient der Anbieter des Inhalts weniger Geld – und kann im schlimmsten Fall die Erstellung weiterer Inhalte nicht mehr finanzieren.

Auf der anderen Seite haben Nutzer jedes Recht dazu, Werbeformen einzufordern, die sie bei der Nutzung eines Angebotes nicht behindert – sondern im besten Fall ergänzend zu diesem funktionieren. Wie Beispiele aus anderen Zusammenhängen zeigen, kann gut konzipierte und richtig platzierte Werbung sogar für alle Beteiligten einen echten Mehrwert bieten – StichwortSuper Bowl. Die Werbeindustrie tut auf jeden Fall gut daran, neue Werbeformen für das Web zu entwickeln, die von einer breiten Masse an Nutzern nicht nur akzeptiert, sondern ihrem Zweck entsprechend genutzt werden kann.

Interessante Einsichten

Bis zwischen den verschiedenen Fraktionen ein gutes Gleichgewicht gefunden werden kann, wird es wohl noch eine Weile dauern. Eine neue Infografik vonWhoIsHostingThis gibt jetzt aber Auskunft darüber, welche Auswirkungen AdBlocker aktuell auf das Netz und den Alltag zwischen Webseitenbetreibern, Nutzern und der Werbeindustrie hat.

Demnach nutzen aktuell fast 23 Prozent aller Internetnutzer eine AdBlocker-Software. 200 Millionen von diesen Netznutzern setzen dabei auf AdBlock Plus. Die Software landet damit unangefochten auf Platz 1 der installierten Anti-Werbungs-Maßnahmen – und das auch trotz anhaltender und durchaus heftiger Kritik. Immerhin 20 Millionen sorgen mit AdBlock für werbefreie Netzausflüge. Eine Analyse der entsprechenden Suchanfragen zeigt, dass die Nutzeranzahl hier auf jeden Fall weiter steigen dürfte.

Abhängig von Inhalt

Ob und wie viel Werbung geblockt wird, ist dabei auch sehr stark abhängig von dem Inhalt der Webseite – und damit natürlich auch von dem Zielpublikum. Während auf Seiten mit lokalen Inhalten und Finanznachrichten nur rund acht Prozent der Werbung von AdBlockern ausgeblendet wird, müssen Webseiten-Betreiber von Tech- und Gaming-Seiten damit rechnen, dass ihre Werbeeinnahmen durch AdBlocker um 30-40 Prozent schrumpfen. Gerade Letzteres zeigt, wie heftig AdBlocker auf den Alltag im Netz Einfluss nehmen.

Besonders interessant sind diese Zahlen, wenn man ihnen andere Untersuchungsergebnisse gegenüberstellt. So können sich nur 9,3 Prozent der Nutzer vorstellen, für Inhalte zu bezahlen, wenn sie dafür werbefrei bleiben würden. Eine große Mehrheit von 75 Prozent bevorzugen das Modell eines freien Internets, dass durch Anzeigen finanziert wird. Zwischen diesen Bedürfnissen müssen Webseitenbetreiber einen Weg finden, ihr Angebot zu finanzieren.

Eines der großen Probleme ist dabei, dass Webseitenbetreiber oft gar keinen Einfluss auf die Werbung haben, die auf ihren Webseiten angezeigt wird, da diese über Vermarkter oder Netzwerke wie Google AdSense ausgespielt werden. Unerwünschte Anzeigen lassen sich dort meist nur nachträglich und schwer blockieren. Hier ist bisher noch keine Lösung in Sicht, die es Webseiten-Bestreibern ermöglicht, schnell und unkompliziert auf die Werbung Einfluss zu nehmen.

Für die Werbeindustrie sollten diese Werte aber durchaus ein echter Ansporn sein, denn sie zeigen: Nutzer haben nicht prinzipiell etwas gegen Werbung und setzen sogar darauf, dass dank Web-Anzeigen die Mehrzahl der Netzangebote kostenlos bleibt.

Bill Gates toppt die Ice Bucket Challenge mit selbstgebauter Dusche

„I’m always up for a challenge“ – mit diesen Worten startet Microsoft-Gründer Bill Gates seine „Ice Bucket Challenge“. Facebook-Chef Mark Zuckerberg hatte Gates nominiert, sich zugunsten der ALS-Stiftung einen Kübel mit eiskalten Wasser über den Kopf auszuschütten.

„I’m always up for a challenge“ – mit diesen Worten startet Microsoft-Gründer Bill Gates seine „Ice Bucket Challenge“. Facebook-Chef Mark Zuckerberg hatte Gates nominiert, sich zugunsten der ALS-Stiftung einen Kübel mit eiskalten Wasser über den Kopf auszuschütten.

Und Gates hat überraschend angenommen, nachdem er zunächst den Facebook-Chef scherzhaft für verrückt erklärt hatte – „wer will sich denn schon freiwillig einen Eimer mit Eiswasser über den Kopf schütten?“

Kalte Dusche oder 100 US-Dollar-Spende

Wahrscheinlich wollte Bill Gates nur ein wenig die Spannung antreiben, bevor er dann auch zur Tat schritt. Mit der Ice Bucket Challenge wird auf die Krankheit ALS (Amyotrophe Lateralsklerose) hingewiesen. Die Aktion startete in den USA und war zunächst vor allem bei Studenten und Sportlern beliebt. In der Challenge stellt man sich der kalten Dusche mit Eiswasser oder spendet 100 US-Dollar an die ALS-Stiftung.

Diese Aktion zieht derzeit ihre Kreise durch die Welt der Chefs der Technologiebranche, der Promis und der Super-Reichen. In diesen Kreisen wird kräftig gespendet – und auch mit einem Videobeweis die Challenge erfüllt: So konnten wir schon sehen, wie sich Apple CEO Tim Cook und sein Manager Phil Schiller mit Wasser übergossen, die Google-Gründer Larry Page und Sergey Brin es gleichsam taten, und auch Microsoft-CEO Satya Nadella ließ sich bereits mit eiskaltem Wasser überschütten.

Nun folgt Bill Gates mit einem wirklich coolen Auftritt.

Zum Video: Bill Gates stellt sich der Ice Bucket Challenge zugunsten von ALS

Gates hat nach bestandener Ice Bucket Challenge den Moderator und Schauspieler Ryan Seacrest, den TED-Journalist Chris Anderson und Tesla-Chef Elon Musk herausgefordert.

Die ALS-Stiftung für die Aufklärung rund um die Erkrankung und Erforschung der Amyotrophen Lateralsklerose hat in den letzten Wochen einen deutlichen Zulauf erhalten. Zwar melden sich immer mehr Menschen, die vor dem gefährlichen Spaß warnen, dennoch sollen innerhalb von nur zwei Wochen über vier Millionen US-Dollar Spenden reingekommen sein. Laut Angaben der ALS-Stiftung waren es im Vorjahr nur knapp über 1,1 Millionen US-Dollar.

Weitere Informationen rund um die Erkrankung:

Aquos Crystal: Sharp stellt Smartphone praktisch ohne Rand vor

Der japanische Hersteller Sharp ist vor allem für seine Fernsehgeräte bekannt, das Unternehmen hat nun aber ein vor allem vom Design her interessantes Smartphone vorgestellt. Das Aquos Crystal genannte Gerät hat auf der Front an drei von vier Seiten so gut wie keinen Rand. Ob es nach Europa kommt, ist allerdings unklar.

Der japanische Hersteller Sharp ist vor allem für seine Fernsehgeräte bekannt, das Unternehmen hat nun aber ein vor allem vom Design her interessantes Smartphone vorgestellt. Das Aquos Crystal genannte Gerät hat auf der Front an drei von vier Seiten so gut wie keinen Rand. Ob es nach Europa kommt, ist allerdings unklar.

Sharp hat gemeinsam mit Softbank, einem großen Telekommunikationsunternehmen aus Japan, das Smartphone Aquos Crystalvorgestellt. Genauer gesagt sind es zwei Modelle, die in Japan unter diesem Namen auf den Markt kommen und zwar einmal mit 5,5-Zoll-Display und einmal mit fünf Zoll. Das größere Gerät ist der Top-Klasse hinzuzuzählen, die 5-Zoll-Variante ist hingegen eher ein Mittelklasse-Gerät. Beide haben aber das nahezu „randlose“ Design, das auch an die Flachbild-Fernseher von Sharp angelehnt ist (via Mobile Geeks).

Aquos Crystal X

Aquos Crystal XDas Aquos Crystal X ist das 5,5-Zoll-Modell und bringt Full-HD mit, also eine Auflösung von 1920 x 1080 Pixel. Von den Spezifikationen ist es zweifellos das interessantere Modell, so hat die X-Version einen Qualcomm-Quad-Core-Chipsatz Snapdragon 801, die Taktfrequenz beträgt 2,3 GHz.

Das Android-4.4-Mobilgerät hat überdies drei Gigabyte RAM, 32 GB internen Speicher (per microSD um maximal 128 GB erweiterbar). Der Akku hat 2610 mAh, die Kamera auf der Rückseite kommt mit einer 13,1-Megapixel-Optik daher, vorne sind es 1,2 MP.

Einsteiger-Version

Das Aquos Crystal (ohne X) bietet zwar das gleiche Design, technisch ist es aber deutlich unter dem Topmodell positioniert: Als Auflösung werden beim 5-Zoll-Gerät 1280 x 720 Pixel angegeben, auch beim Chipsatz ist man mit einem nicht näher genannten Quad-Core (1,2 GHz) mindestens eine „Etage“ tiefer angesiedelt.

Die beiden Aquos Crystal-Smartphones werden ab August in Japan verkauft, auch eine US-Markteinführung ist offenbar geplant (zumindest beim besseren der beiden Geräte). Wie viel die Smartphones kosten und ob sie je nach Europa kommen werden, ist allerdings derzeit unbekannt.

1&1, GMX und Web.de: Ganze Mail-Server von Spamhaus geblacklistet

Bei den verschiedenen Internet-Diensten des Konzerns United Internet ist es in den vergangenen Stunden zu spürbaren Problemen bei der E-Mail-Kommunikation gekommen. Die Ursache lag wohl darin, dass diese komplett auf einer der meistgenutzten Spam-Blacklists landeten.

Bei den verschiedenen Internet-Diensten des Konzerns United Internet ist es in den vergangenen Stunden zu spürbaren Problemen bei der E-Mail-Kommunikation gekommen. Die Ursache lag wohl darin, dass diese komplett auf einer der meistgenutzten Spam-Blacklists landeten.

Diese wird von der Organisation Spamhaus gepflegt und kommt in zahlreichen Filtersystemen zum Einsatz. Aus bisher unbekannten Gründen wurden wohl Mail-Server der United Internet-Marken 1&1, GMX und Web.de allgemein aufgenommen. Dies führte dazu, dass es zahlreichen Nutzern nicht mehr möglich war, eine E-Mail an Kontakte zuzustellen.

Am heutigen Vormittag um 10:15 Uhr wurde die Angelegenheit beim 1&1-Support offiziell als zu lösendes Problem registriert. Konkretere Informationen, was die Ursache für die Schwierigkeiten ist, gab es hier allerdings nicht. Zu diesem Zeitpunkt wurde in der Öffentlichkeit aber bereits vermutet, dass Spamhaus dahinter steckt, da die IP-Adressen von Postausgangsservern auf den entsprechenden Blacklists zu finden waren.

Vom 1&1-Support wurde dies schließlich in der Twitter-Kommunikation mit Kunden bestätigt. „Sorry für die Unannehmlichkeiten. Kollegen stehen mit Spamhouse in Kontakt“, hieß es hier schließlich. Um 12:47 Uhr konnte das Unternehmen dann Vollzug melden. Die Probleme hätten gelöst werden können. Inzwischen sollte es also weitgehend wieder möglich sein, anderen von einem Server einer United Internet-Marke E-Mails zu schicken.

Auf Seiten der Support-Mitarbeiter hat man aktuell noch keine Informationen darüber, warum die Blacklist bei Spamhaus entsprechend überarbeitet wurde. Möglich wäre hier ein Fehler bei der Zusammenstellung. Da Betreiber großer E-Mail-Dienste immer wieder Probleme damit haben, dass einige Konten auf ihrem Service für den Versand von Spam missbraucht werden, besteht die Möglichkeit, dass bestimmte Konten blockiert werden sollten und dabei aus Versehen komplette Mail-Server gesperrt wurden.

Windows 9 „Threshold“ Technology Preview im September/Oktober

Microsoft will im Herbst eine „Technology Preview“ seines neuen Betriebssystems Windows „Threshold“ veröffentlichen, das möglicherweise unter dem Namen Windows 9 auf den Markt kommt. Aktuell wird ein Termin im September beziehungsweise Oktober angestrebt, heißt es.

Microsoft will im Herbst eine „Technology Preview“ seines neuen Betriebssystems Windows „Threshold“ veröffentlichen, das möglicherweise unter dem Namen Windows 9 auf den Markt kommt. Aktuell wird ein Termin im September beziehungsweise Oktober angestrebt, heißt es.

Wie Microsoft-Spezialistin Mary Jo Foley unter Berufung auf ihre normalerweise äußerst verlässlichen firmennahen Quellen meldet, will Microsoft gegen Ende September oder Anfang Oktober mit der Verteilung einer als „Technologievorschau“ bezeichneten Vorabversion von Windows „Threshold“ beginnen. Das neue Betriebssystem wird dann vermutlich für die breite Öffentlichkeit als Vorschau zugänglich sein.

Monatliche Aktualisierung der Vorabversion

Wer die Windows „Threshold“ Technology Preview installieren will, muss sich laut Foley darauf einstellen, dass das Betriebssystem in relativ kurzen Abständen mit neuen Updates aktualisiert wird – die wahrscheinlich auch den Funktionsumfang verändern oder erweitern. Damit würde Microsoft seinen mit dem Windows 8.1 Update „2“ eingeschlagenen Weg weiterverfolgen, bei dem man monatlich neue Updates nachreicht, statt über einen längeren Zeitraum Updates zu sammeln und diese als Service Pack zu veröffentlichen.

Aktuell soll laut Foley noch offen sein, ob nach der Technology Preview gegen Ende des Jahres eine öffentliche Vorschauversion von Windows „Threshold“ folgt, bevor die Veröffentlichung der finalen Version im Frühjahr 2015 erfolgen wird. Bei Windows 8 hatte man zunächst eine Entwicklerversion veröffentlicht, bevor dann einige Monate später eine für Endkunden geeignete Vorabversion erschien.

Windows 9 „Threshold“ wird wahrscheinlich eine ganze Reihe von Neuerungen mit sich bringen, die unter anderem auf eine einfachere Bedienung auf Systemen ohne Touchscreen abzielen. Unter anderem führt Microsoft ein neues „Startmenü“ ein, das mit dem Startscreen kombiniert wird. Außerdem wird erwartet, dass die Windows Store Apps künftig auch im Fenster laufen können und man möglicherweise die Charms Bar von Windows 8 wieder abschafft. Auch war von der Einführung „virtueller Desktops“ und der Verfügbarkeit des Sprachassistenten Cortana in der „großen“ Version von Windows die Rede.

München erwägt Linux-Aus und Rückkehr zu Microsoft-Systemen

„LiMux“, wie die Umstellung der Stadt München auf das Open-Source-Betriebssystem heißt, war vor zehn Jahren das Parade-Projekt in Sachen Linux. Die Verwaltung der bayerischen Landeshauptstadt trennte sich von Windows, Office und Co. und wollte fortan ausschließlich auf freie Software setzen. Die Umstellung wurde vor einigen Monaten abgeschlossen und nun könnte womöglich die nächste starten. Motto: „Ctrl-Z“.

„LiMux“, wie die Umstellung der Stadt München auf das Open-Source-Betriebssystem heißt, war vor zehn Jahren das Parade-Projekt in Sachen Linux. Die Verwaltung der bayerischen Landeshauptstadt trennte sich von Windows, Office und Co. und wollte fortan ausschließlich auf freie Software setzen. Die Umstellung wurde vor einigen Monaten abgeschlossen und nun könnte womöglich die nächste starten. Motto: „Ctrl-Z“.

Laut einem Bericht der Süddeutschen Zeitung (SZ) wächst in der Münchner Verwaltung sowie der Politik der Unmut über die einst als (R)Evolution angepriesene Umstellung auf Linux. Münchens Zweiter Bürgermeister Josef Schmid (CSU) bestätigte die Ausstiegsüberlegungen gegenüber der SZ und sagte, dass es zuletzt zahlreiche interne Beschwerden gegeben habe.

Einig ist sich die Münchner Politik in dieser Sache aber nicht, da die SZ auf die Dritte Bürgermeisterin Christine Strobl verweist, die kurz nach der „erfolgreich abgeschlossenen“ Umstellung gemeint hatte, dass LiMux längst zur „täglichen Routine“ bei den Mitarbeitern der Stadtverwaltung (umgerüstet wurden immerhin rund 15.000 Rechner) geworden sei.

Mitarbeiter „leiden“

Ihr SPD-Parteikollege, Oberbürgermeister Dieter Reiter, widersprach Strobl aber vor kurzem und sagte in einem Interview, dass das Open-Source-System „gelegentlich den Microsoft-Anwendungen“ hinterherhinke, auch er musste so manche Praxis-Probleme bei seinem Amtsantritt überstehen.

Sein Vize von der CSU findet noch klarere Worte. Überall würden sich Mitarbeiter über LiMux beschweren, da sie „darunter leiden“ würden, so Schmid, der auch eine ziemlich klare Ansage macht: „Das müssen wir ändern.“ Er verweist darauf, dass die 2004 begonnene Umstellung vor allem eine „politisch motivierte“ Entscheidung gewesen sei und die CSU schon damals gewarnt habe, „dass sich das nicht durchsetzen wird, weil wir als Kommune nicht die ganze Welt verändern können.“

Kostenintensiver als gedacht

Auch bei den maßgeblichen Mitinitiatoren dieses Schrittes von den Grünen gibt es bereits länger Zweifel: Sabine Nallinger, Grünen-OB-Kandidatin, hatte Anfang des Jahres von großen Problemen („Viele Mitarbeiter sind verzweifelt“) und einer überforderten Stadtverwaltung berichtet.

Laut CSU-Politiker Schmid bestehe die Problematik vor allem darin, dass Microsoft viele Standards setze, LiMux damit aber immer wieder nicht klarkomme: „Wenn die ganze Welt mit einem Standardprogramm arbeitet, dann ist es wichtig, dass wir auf dem gleichen System sind.“ Auch die angebliche Kostenersparnis, die das größte Argument pro LiMux war, wies Schmid von sich: „Wir haben den Eindruck, dass Linux sehr kostenintensiv ist, weil sehr viel selbst programmiert werden muss.“

Trolle mobben die Tochter von Robin Williams aus dem Netz

Die allgegenwärtigen Trolle im Netz haben erneut ein prominentes Opfer für ihre menschenverachtende Hetze gefunden. Zelda Williams, die Tochter des verstorbenen Schauspielers Robin Williams hat sich aus verschiedenen sozialen Netzwerken zurückgezogen.

Die allgegenwärtigen Trolle im Netz haben erneut ein prominentes Opfer für ihre menschenverachtende Hetze gefunden. Zelda Williams, die Tochter des verstorbenen Schauspielers Robin Williams hat sich aus verschiedenen sozialen Netzwerken zurückgezogen.

Nicht genug, dass die 25-Jährige den Suizid ihres Vaters verarbeiten muss. Auf Twitter und Instagram schossen sich Nutzer auf die Frau ein und ließen ihr Beleidigungen und eine ganze Reihe von geschmacklosen Nachrichten zukommen. Sie habe letztlich gezittert, als ihr ein User das Bild eines Toten zuschickte, der gewisse Ähnlichkeiten mit ihrem Vater gehabt habe, erklärte sie laut einem Bericht der britischen Tageszeitung The Telegraph. Wie sich letztlich herausstellte, war das fragliche Foto schon mehrere Jahre alt.

Andere Nutzer griffen die junge Frau direkt an. So behauptete jemand in Mitteilungen, die er ihr zuschickte, sie sei Schuld am Tod ihres Vaters. Denn dieser habe sich für sie geschämt. Bei Twitter hat man inzwischen reagiert und die fraglichen Nutzer von der Plattform geworfen. Doch ihre Nachrichten lassen sich letztlich nicht ungeschehen machen.

Verstärkt wurde der Druck auf Zelda Williams auch von einer anderen Seite: Einigen Fans des Schauspielers. Diese fühlten sich angesichts des Freitodes ihres Idols wohl vieler Augenblicke beraubt, an denen sie nicht teilhaben konnten. Sie kritisierten die Tochter wüst dafür, dass diese nicht mehr Fotos der Momente veröffentlichte, die sie privat gemeinsam mit ihrem Vater verbrachte.

All dies führte dazu, dass Zelda Williams die Konsequenz zog, ihre Accounts dicht zu machen. Ob sie jemals zurückkehren wird, ist derzeit fraglich. Zuvor hatte sie sich selbst noch zu Wort gemeldet, um die Online-Community an ihrer Trauer teilhaben zu lassen. Sie beschrieb ihren Vater dabei als eine der liebenswürdigsten und sanftesten Seelen, die sie je kennengelernt hatte und erklärte, dass sie es nicht verstehe, warum er nicht wenigstens einen Grund in seinem Herzen gefunden hatte, zu bleiben. Der Schauspieler wurde am MontagOpfer seiner Depressions-Erkrankung.

Windows: Offizielle Microsoft-Workarounds zum Pannen-Update

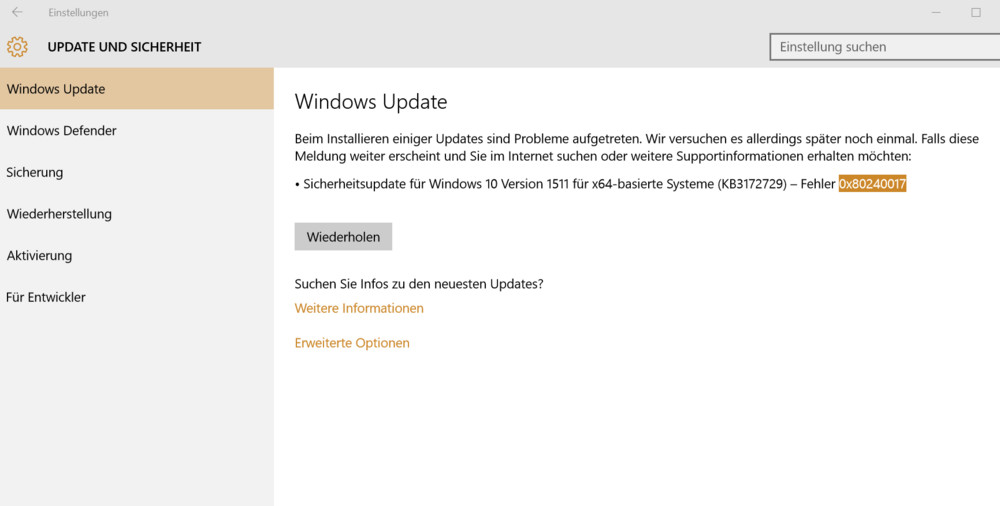

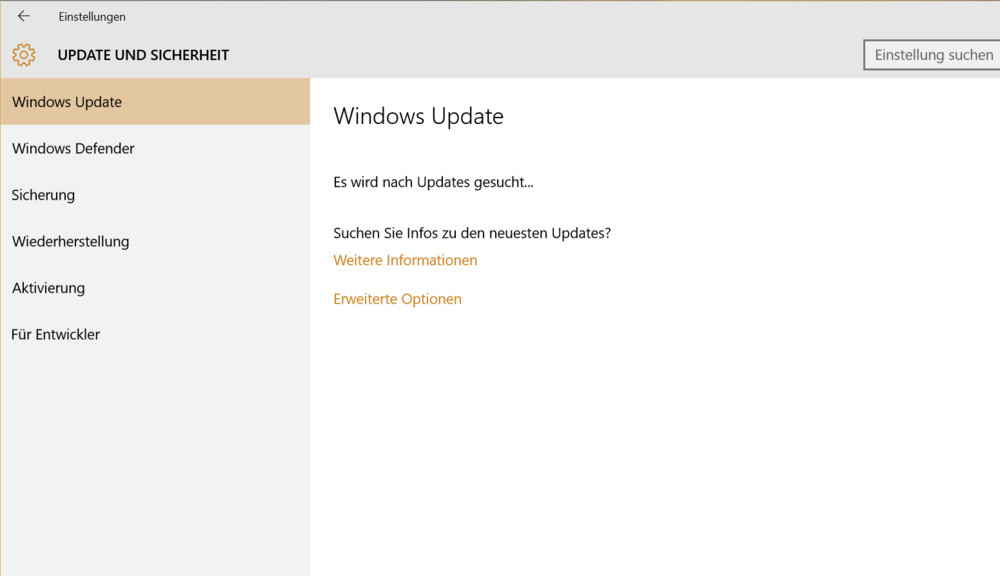

Seit Tagen sorgen die beim letzten Patch-Day aufgetauchten Probleme für einiges an Unsicherheit bei Windows-Nutzern. Microsoft listet hier vier Updates auf, die drei bisher bekannte Probleme zur Folge haben. Wer damit zu kämpfen hat, der muss einige zum Teil etwas komplizierte Schritte durchführen. Nachfolgend ein Versuch, die Komplexität der Schwierigkeiten in Zusammenhang mit MS14-045 ein wenig aufzulösen.

Seit Tagen sorgen die beim letzten Patch-Day aufgetauchten Probleme für einiges an Unsicherheit bei Windows-Nutzern. Microsoft listet hier vier Updates auf, die drei bisher bekannte Probleme zur Folge haben. Wer damit zu kämpfen hat, der muss einige zum Teil etwas komplizierte Schritte durchführen. Nachfolgend ein Versuch, die Komplexität der Schwierigkeiten in Zusammenhang mit MS14-045 ein wenig aufzulösen.

Das Microsoft-Update mit der Kennzeichnung MS14-045 (45. Update in 2014) sollte eigentlich diverse Sicherheitslücken im Kernel von Windows stopfen, doch seither klagen einige Nutzer von Windows 7 sowie Windows 8.x über das Auftreten des so genannten „Blue Screen of Death“ (BSoD), dieses schwere Absturzverhalten tritt allem Anschein nach vor allem bei Rechnern mit Windows 7 (64-bit) auf (siehe unten „Problem 3“).

Bekanntes Problem #1

Nach dem Ausführen des angesprochenen Updates können Schriftarten, die nicht in das Standard-Verzeichnis für Fonts (also %windir%\fonts\) installiert werden, nach dem Laden in eine aktive Sitzung nicht mehr verändert werden. Microsoft gibt hier an, dass Versuche, diese Fonts zu verändern, zu ersetzen oder zu löschen, mit der Nachricht, wonach diese derzeit in Verwendung seien, blockiert wird.

Lösung: Ein Workaround wird für Problem Nummer #1 bisher noch nicht angeboten. Auch in der Community scheint nichts bekannt zu sein.

Bekanntes Problem #2

Auch Bug Nummer #2 hat mit Schriftarten zu tun, da die Fonts nicht ordnungsgemäß dargestellt werden, nachdem man (zumindest) einen von gleich vier Patches installiert hat. Es handelt sich um die folgenden Patches:2982791, 2970228, 2975719 und 2975331.

Nummer 2982791 ist das Kernel-Sicherheits-Update, 2970228 hat mit einem neuen Rubel-Währungs-Symbol zu tun, die beiden letztgenannten hängen mit dem August-Update (für 8.1- bzw. 8.0-Systeme, Windows Server 2012 bzw. 2012 R2 inklusive) zusammen.

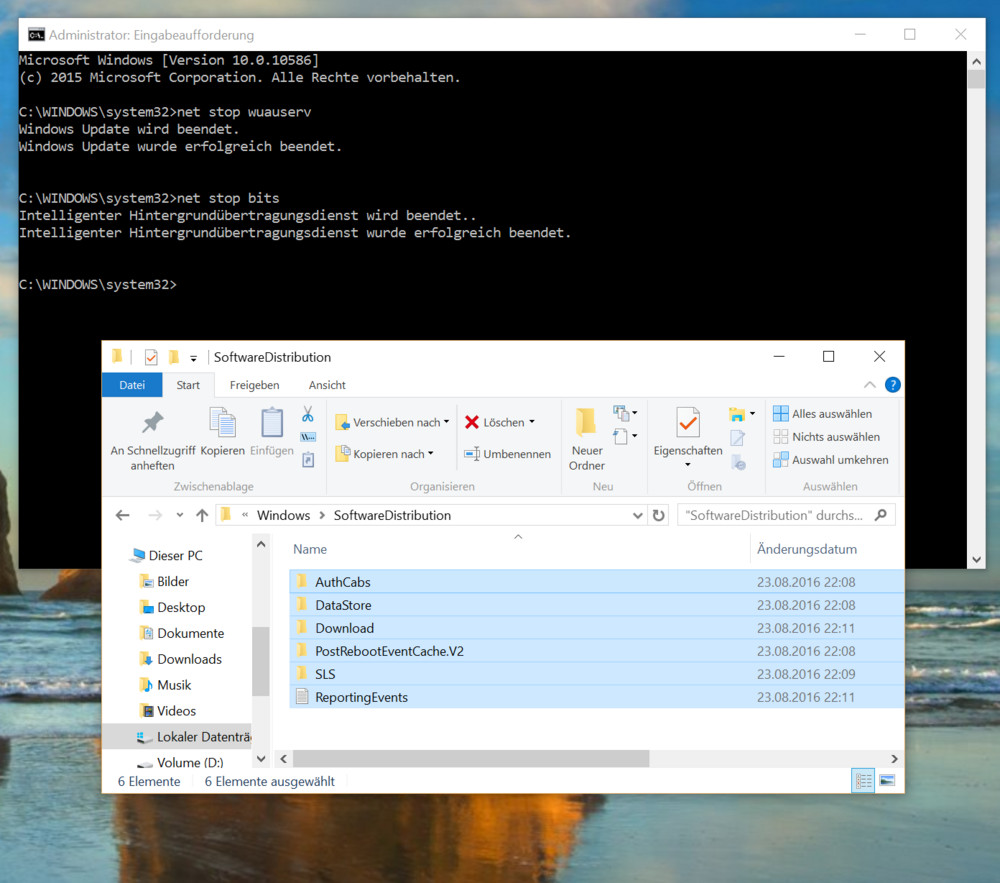

Lösung: Die Links zu den vier genannten Patches hat Microsoft zurückgezogen und von seinen Servern entfernt. Wer sie auf dem Rechner hat, sollte diese deinstallieren: Das geht über „Programme und Features“ (Systemsteuerung -> Programme -> Programme und Features), auf der linken Seite ist „Installierte Updates anzeigen“ anzuklicken. Nach der Deinstallation sollten die Probleme verschwinden. Sobald Microsoft den genauen Fehlerherd identifiziert und beseitigt hat, werden aktualisierte Updates über Windows Update verteilt.

Bekanntes Problem #3

Das ist jenes Problem, das zum eigentlichen gefürchteten BSoD führt: Auch hier wird (mindestens) einer der oben genannten vier Patches als Fehlerquelle genannt. Nach derzeitigem Stand (via Naked Security) kommt es dazu durch das fehlerhafte Ausführen der Font-Cache-Datei, was beim Neustart des Systems passiert. Und da MS14-045 nach Installation einen Reboot erfordert, kommt es zu einer Art Endlosschleife beim Neustart.

Lösung: Auch hier wurden die vier Fehlerauslöser von den Servern genommen, wer den auch als „0x50“ bekannten Bug hat, muss einen mehrstufigen und etwas „fummeligen“ Workaround durchführen (wenn der Rechner in der Boot-Schleife steckt):

- Der PC sollte zunächst im abgesichertem Modus hochgefahren werden („F8“ beim Booten von Windows 7 gedrückt halten; bei Windows 8 ambesten über den Installationsdatenträger oder nach drei fehlerhaften Boot-Vorgängen).

- Im Dateisystem sollte die fntcache.dat-Datei gelöscht werden. Dazu in der Eingabeaufforderung (CMD) folgendes Kommando:

del %windir%\system32\fntcache.dat.

Im Fehlerfall als Administrator wiederholen. - Nach dem Löschen von fntcache.dat ist der PC neu zu starten, was nun auch ordnungsgemäß funktionieren sollte.

- Über die Eingabeaufforderung (wieder cmd) „regedit.exe“ eintippen, so gelangt man in den Registry-Editor.

- In der Registry ist der folgende Subkey zu suchen und anzuklicken: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Fonts\

- Rechtsklick auf „Fonts“ und „Exportieren“ wählen. Einen beliebigen, aber eindeutigen (wieder auffindbaren) Dateinamen wählen und Speicherort auswählen.

- Im Registry-Subkey (in dem man sich gerade „befindet“), müssen nun alle Dateien gelöscht werden (Rechtsklick auf den jeweiligen Eintrag), die entweder einen vollständigen Pfad haben (z. B.: C:\Windows\ProgramFiles\. . .) oder auf .otf enden.

- Die automatisch wieder erstellte fntcache.dat-Datei muss nun erneut gelöscht werden (Siehe Punkt 2.).

- Nun müssen die vier bereits erwähnten Patches (2982791, 2970228,2975719 und 2975331) deinstalliert werden, das geschieht über Programme und Features wie bei „Problem 2“ beschrieben. Danach den Rechner neu starten.

- Die zuvor exportierte Registry-Datei (aus Schritt 6) muss nun rechtsgeklickt werden, über „Zusammenführen“ (oberster Eintrag) werden die zuvor entfernten Registry-Werte wiederhergestellt.

Hattet Ihr mit dem Problem zu kämpfen? Habt ihr die fehlerhaften Patches deinstallieren können? Kann so etwas Mal passieren oder ist es ein absolutes No-Go? Wir freuen uns auf eure Meinungen und Hilfestellungen in Form eines (oder mehrerer) Kommentare.

Aldi-Nord bringt Nokias Lumia 630 zum Schnäppchen-Preis

Wer aktuell möglichst günstig an ein Smartphones mit Microsofts Windows Phone-Betriebssystem kommen möchte, kann in der nächsten Woche beim Discounter Aldi-Nord fündig werden. Denn dieser bringt das solide Einsteiger-System Nokia Lumia 630 zum Schnäppchenpreis in seine Filialen.

Wer aktuell möglichst günstig an ein Smartphones mit Microsofts Windows Phone-Betriebssystem kommen möchte, kann in der nächsten Woche beim Discounter Aldi-Nord fündig werden. Denn dieser bringt das solide Einsteiger-System Nokia Lumia 630 zum Schnäppchenpreis in seine Filialen.

Das Modell selbst ist noch vergleichsweise neu. Seit Mai ist es im Handel verfügbar. Bei Aldi bietet man das Produkt in der Ausführung mit einem SIM-Karten-Slot an. Wer doch lieber mit zwei Karten arbeiten möchte, muss also weiter auf ein teureres Angebot anderer Händler zurückgreifen.

Als das Lumia 630 auf den Markt kam, handelte es sich nicht nur um das erste Modell, das ab Werk mit Windows Phone 8.1 ausgestattet war, sondern auch um eines der günstigsten Smartphones mit einem Quad-Core-Prozessor. Konkret arbeitet ein Qualcomm Snapdragon 400-Chip mit einer Taktung von jeweils 1,2 Gigahertz in dem System.

Kleiner Preis durch einige Schwächen

Ein kleiner Schwachpunkt ist es, dass Nokia in dem Gerät nur 512 Megabyte Arbeitsspeicher verbaut, was im Zweifel trotz des relativ guten Prozessors zu Performance-Einbußen führen kann. Intern stehen hier außerdem 8 Gigabyte Festspeicher zur Verfügung, der mit MicroSD-Karten um bis zu 128 Gigabyte erweitert werden kann.

Weiterhin verfügt das Lumia 630 über ein 4,5 Zoll großes Display mit einer Auflösung von 854 x 480 Pixeln. Für Netzwerkanbindungen stehen N-WLAN, Bluetooth 4.0 sowie ein Mobilfunkchip, der mit Netzen bis HSPA+ arbeitet, zur Verfügung. Das Smartphone ist ferner mit einer 5-Megapixel-Kamera ausgestattet. Ein Blitz-LED und eine zweite Kamera auf der Vorderseite fehlen. Der Akku bringt es auf eine Kapazität von 1830mAh, wodurch bis zu 13 Stunden Telefonie beziehungsweise 600 Stunden Standby möglich sein sollen.

Die Preise für das Lumia 630 lagen zur Markteinführung bei rund 150 Euro. Inzwischen ist es bei verschiedenen Händlern auch schon für rund 125 Euro zu haben. Aldi geht hier noch einmal um weitere gut 15 Euro nach unten und wird das Gerät am kommenden Donnerstag für 109 Euro in seine Regale legen.

13-Jährige entwickelt Anti-Mobbing-System für Social Networks

Während die Betreiber der meisten sozialen Netzwerke kaum effektive Ideen haben, wie verbale Übergriffe gegen andere Nutzer in den Griff zu bekommen sein könnten, präsentierte eine 13-Jährige nun ein Konzept, das auf Forschungsergebnissen und Vertrauen in die Vernunft basiert.

Während die Betreiber der meisten sozialen Netzwerke kaum effektive Ideen haben, wie verbale Übergriffe gegen andere Nutzer in den Griff zu bekommen sein könnten, präsentierte eine 13-Jährige nun ein Konzept, das auf Forschungsergebnissen und Vertrauen in die Vernunft basiert.

Trisha Prabhu aus Chicago konnte sich mit ihrem Projekt einen Finalistenplatz bei Googles Wettbewerb für Nachwuchsforscher „Global Science Fair“ sichern. Ihre Idee beruht im Grunde auf einer grundlegenden Erkenntnis: Verletzende Kommentare werden oft aus einem Impuls heraus in einem Moment veröffentlicht, an dem über mögliche Konsequenzen nicht nachgedacht wird.

Eine Grundlage dafür ist nicht zwingend in der Erziehung oder dem Charakter einer Person zu suchen. So ist bis zum Alter von 25 Jahren der präfrontale Kortex im Gehirn noch nicht voll ausgebildet, der wesentlich mit für ein verantwortungsvolles Handeln verantwortlich ist. Laut Prabhu würden insbesondere jüngere Nutzer viele Postings gar nicht veröffentlichen, wenn sie über einen aktuellen Moment der Aufregung heraus gezwungen werden, noch einmal über den Inhalt nachzudenken.

Auf Grundlage dessen hat sie ein System namens „Rethink“ entwickelt. Der Prototyp sorgte schlicht dafür, dass die Nutzer nach dem erstmaligen Drücken des Senden-Knopfes noch einmal aufgefordert wurden, über ihren Beitrag nachzudenken und zu entscheiden, ob sie ihn wirklich veröffentlichen wollen. Bei Testläufen habe sich gezeigt, dass die große Mehrheit kritischer Posts so nie das Eingabefeld verließen.

Prabhu will das System nun zu einem kompletten Produkt weiterentwickeln und dabei mit Anbietern von Social Media-Plattformen und Mobile-Apps zusammenarbeiten. Mit fortgeschrittenen Algorithmen zur Sprachanalyse, wie sie verschiedene große Plattformen bereits einsetzen, ließen sich ihrer Ansicht nach beispielsweise Filter entwickeln, die eine Nachdenk-Aufforderung vor dem Posten lediglich dann erscheinen lassen, wenn es sich um Inhalte handelt, die verletzend für andere sein könnten.

Neue High-Speed-Kamera zeichnet 4,4 Billionen Frames/Sekunde auf

Wissenschaftler aus Japan haben die weltweit schnellste Kamera gebaut. Mit dieser können Bildaufzeichnungen mit 4,4 Billionen Frames pro Sekunde angefertigt werden. Dies erlaubt Zeitlupen-Videos in einer bisher nicht erreichten Qualität.

Wissenschaftler aus Japan haben die weltweit schnellste Kamera gebaut. Mit dieser können Bildaufzeichnungen mit 4,4 Billionen Frames pro Sekunde angefertigt werden. Dies erlaubt Zeitlupen-Videos in einer bisher nicht erreichten Qualität.

Das von den Forschern entwickelte Verfahren wird als Sequentially Timed All-optical Mapping Photography (STAMP) bezeichnet. Man verspricht sich von dem Kamera-System die Möglichkeit, eine Reihe von Prozessen im Video festzuhalten, die sehr schnell vonstatten gehen. Das soll letztlich bessere Erkenntnisse über die detaillierten Abläufe bei solchen Ereignissen bringen.

Bei Probeläufen ist es so beispielsweise schon gelungen, spezielle Vorgänge bei der Wärmeleitung festzuhalten, deren Geschwindigkeit bis zu einem Sechstel der Lichtgeschwindigkeit erreicht. Geplant sind aber auch Aufnahmen von chemischen Reaktionen und den dynamischen Vorgängen in einem Plasma, berichten die Wissenschaftler im Wissenschaftsmagazin Nature Photonics.

Um eine ungefähre Relation zur Leistungsfähigkeit von STAMP zu erhalten, lohnt ein Vergleich mit der Zeitlupen-Funktion einer Smartphone-Kamera. Das iPhone zeichnet hierbei beispielsweise 120 Frames pro Sekunde auf. Um ebenso viele Einzelbilder zu schießen, wie es mit STAMP in einer Sekunde möglich ist, müsste man bei dem Apple-Telefon etwa 1.161 Jahre dauerhaft auf den Auslöser drücken.

Das Kamera-System bringt es dabei auf eine Auflösung von 450 x 450 Pixeln. Dies erscheint im Vergleich zu den heute gebräuchlichen Bildsensoren im Alltag relativ niedrig, reicht aber für die Zwecke der Forscher aus.

Lichtgeschwindigkeit erleben

Hochgeschwindigkeitskameras kennt man für gewöhnlich von Aufnahmen, bei denen beispielsweise ein platzender Luftballon, ein auftreffender Wassertropfen oder der Durchschlag eines Projektils festgehalten werden. Die leistungsfähigsten Modelle aus der Wissenschaft sind zu ganz anderen Aufzeichnungen fähig. Die bisher schnellste Kamera wurde am renommierten US-Forschungsinstitut MIT entwickelt und schaffte etwas weniger als ein Viertel der Leistung von STAMP. Schon mit ihr war es möglich, in einem Zeitlupen-Video zu beobachten, wie sich Licht durch eine Flasche bewegt.

:max_bytes(150000):strip_icc():format(webp)/chromebookssha-9c849ec6909f40eab944bb67446a9428.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshb-ff68508efcb44b6fa202268c7951d05c.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshc-40d3fe936fdb45438c0fed795c74ebde.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshe-f65c771d94ed431da98dd1ceeee204fd.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshd-facec20d5db94e1da65702b31fa481a9.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshf-b7e97774f92a46feb567517fdd148e74.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshg-e87046f291704fd280e4fb9348ced912.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshh-3185bc586c9540b0a5c3f3d587fe5cc0.jpg)

:max_bytes(150000):strip_icc():format(webp)/password-3867160159034d3eb1f0b314f3ac8d42.jpg)

:max_bytes(150000):strip_icc():format(webp)/chromebooksshi-c9d7c647c308465586aa95706e100fac.jpg)

Das Thema AdBlocker sorgt im Internet immer wieder für aufgeheizte Diskussionen zwischen Webseitenbetreibern, Nutzern und der Werbeindustrie. Eine Infografik will jetzt in einer ausführlichen Analyse zeigen, welche Auswirkungen AdBlocker wirklich auf das Netz haben.

Das Thema AdBlocker sorgt im Internet immer wieder für aufgeheizte Diskussionen zwischen Webseitenbetreibern, Nutzern und der Werbeindustrie. Eine Infografik will jetzt in einer ausführlichen Analyse zeigen, welche Auswirkungen AdBlocker wirklich auf das Netz haben.

„I’m always up for a challenge“ – mit diesen Worten startet Microsoft-Gründer Bill Gates seine „Ice Bucket Challenge“. Facebook-Chef Mark Zuckerberg hatte Gates nominiert, sich zugunsten der ALS-Stiftung einen Kübel mit eiskalten Wasser über den Kopf auszuschütten.

„I’m always up for a challenge“ – mit diesen Worten startet Microsoft-Gründer Bill Gates seine „Ice Bucket Challenge“. Facebook-Chef Mark Zuckerberg hatte Gates nominiert, sich zugunsten der ALS-Stiftung einen Kübel mit eiskalten Wasser über den Kopf auszuschütten.

Der japanische Hersteller Sharp ist vor allem für seine Fernsehgeräte bekannt, das Unternehmen hat nun aber ein vor allem vom Design her interessantes Smartphone vorgestellt. Das Aquos Crystal genannte Gerät hat auf der Front an drei von vier Seiten so gut wie keinen Rand. Ob es nach Europa kommt, ist allerdings unklar.

Der japanische Hersteller Sharp ist vor allem für seine Fernsehgeräte bekannt, das Unternehmen hat nun aber ein vor allem vom Design her interessantes Smartphone vorgestellt. Das Aquos Crystal genannte Gerät hat auf der Front an drei von vier Seiten so gut wie keinen Rand. Ob es nach Europa kommt, ist allerdings unklar.

Bei den verschiedenen Internet-Diensten des Konzerns United Internet ist es in den vergangenen Stunden zu spürbaren Problemen bei der E-Mail-Kommunikation gekommen. Die Ursache lag wohl darin, dass diese komplett auf einer der meistgenutzten Spam-Blacklists landeten.

Bei den verschiedenen Internet-Diensten des Konzerns United Internet ist es in den vergangenen Stunden zu spürbaren Problemen bei der E-Mail-Kommunikation gekommen. Die Ursache lag wohl darin, dass diese komplett auf einer der meistgenutzten Spam-Blacklists landeten. Microsoft will im Herbst eine „Technology Preview“ seines neuen Betriebssystems Windows „Threshold“ veröffentlichen, das möglicherweise unter dem Namen Windows 9 auf den Markt kommt. Aktuell wird ein Termin im September beziehungsweise Oktober angestrebt, heißt es.

Microsoft will im Herbst eine „Technology Preview“ seines neuen Betriebssystems Windows „Threshold“ veröffentlichen, das möglicherweise unter dem Namen Windows 9 auf den Markt kommt. Aktuell wird ein Termin im September beziehungsweise Oktober angestrebt, heißt es. „LiMux“, wie die Umstellung der Stadt München auf das Open-Source-Betriebssystem heißt, war vor zehn Jahren das Parade-Projekt in Sachen Linux. Die Verwaltung der bayerischen Landeshauptstadt trennte sich von Windows, Office und Co. und wollte fortan ausschließlich auf freie Software setzen. Die Umstellung wurde vor einigen Monaten abgeschlossen und nun könnte womöglich die nächste starten. Motto: „Ctrl-Z“.

„LiMux“, wie die Umstellung der Stadt München auf das Open-Source-Betriebssystem heißt, war vor zehn Jahren das Parade-Projekt in Sachen Linux. Die Verwaltung der bayerischen Landeshauptstadt trennte sich von Windows, Office und Co. und wollte fortan ausschließlich auf freie Software setzen. Die Umstellung wurde vor einigen Monaten abgeschlossen und nun könnte womöglich die nächste starten. Motto: „Ctrl-Z“. Die allgegenwärtigen Trolle im Netz haben erneut ein prominentes Opfer für ihre menschenverachtende Hetze gefunden. Zelda Williams, die Tochter des verstorbenen Schauspielers Robin Williams hat sich aus verschiedenen sozialen Netzwerken zurückgezogen.

Die allgegenwärtigen Trolle im Netz haben erneut ein prominentes Opfer für ihre menschenverachtende Hetze gefunden. Zelda Williams, die Tochter des verstorbenen Schauspielers Robin Williams hat sich aus verschiedenen sozialen Netzwerken zurückgezogen.

Wer aktuell möglichst günstig an ein Smartphones mit Microsofts Windows Phone-Betriebssystem kommen möchte, kann in der nächsten Woche beim Discounter Aldi-Nord fündig werden. Denn dieser bringt das solide Einsteiger-System Nokia Lumia 630 zum Schnäppchenpreis in seine Filialen.

Wer aktuell möglichst günstig an ein Smartphones mit Microsofts Windows Phone-Betriebssystem kommen möchte, kann in der nächsten Woche beim Discounter Aldi-Nord fündig werden. Denn dieser bringt das solide Einsteiger-System Nokia Lumia 630 zum Schnäppchenpreis in seine Filialen. Während die Betreiber der meisten sozialen Netzwerke kaum effektive Ideen haben, wie verbale Übergriffe gegen andere Nutzer in den Griff zu bekommen sein könnten, präsentierte eine 13-Jährige nun ein Konzept, das auf Forschungsergebnissen und Vertrauen in die Vernunft basiert.

Während die Betreiber der meisten sozialen Netzwerke kaum effektive Ideen haben, wie verbale Übergriffe gegen andere Nutzer in den Griff zu bekommen sein könnten, präsentierte eine 13-Jährige nun ein Konzept, das auf Forschungsergebnissen und Vertrauen in die Vernunft basiert. Wissenschaftler aus Japan haben die weltweit schnellste Kamera gebaut. Mit dieser können Bildaufzeichnungen mit 4,4 Billionen Frames pro Sekunde angefertigt werden. Dies erlaubt Zeitlupen-Videos in einer bisher nicht erreichten Qualität.

Wissenschaftler aus Japan haben die weltweit schnellste Kamera gebaut. Mit dieser können Bildaufzeichnungen mit 4,4 Billionen Frames pro Sekunde angefertigt werden. Dies erlaubt Zeitlupen-Videos in einer bisher nicht erreichten Qualität.